Что такое доксинг и можно ли от него защититься в интернете

Доксинг — это намеренный поиск и раскрытие информации в интернете о каком-то конкретном человеке.

Когда-то деанон уже сам по себе был способом атаки. Постепенно раскрывать данные в сети стали с целью шантажа, травли или мошенничества. Также часто доксингом занимаются из мести: например, бывшим бизнес-партнерам или супругам.

В интернете много историй, когда человека травили, выкладывая информацию о нем в паблики в соцсетях, имиджборды и телеграм-каналы. А с развитием нейросетей такой вид преступности стал еще опаснее: найти информацию о человеке стало легче, как и подделать документы.

Расскажем, где злоумышленники берут данные, как могут их использовать и как от этого защититься.

Что вы узнаете из статьи

Как появился доксинг и как он работает сейчас

Само понятие доксинга и его методы менялись вместе с развитием интернета. Со временем явление прошло путь от ультимативного аргумента в онлайн-споре до мощного оружия.

Доксинг как интернет-явление зародился в 1990-е годы. Тогда интернет был преимущественно анонимным. Пользователи общались на форумах и в чатах, где для регистрации нужна была максимум электронная почта, а вместо имен были никнеймы. Онлайн-ссора в те времена могла легко привести к тому, что участник конфликта шел на крайнюю меру — находил имя, фотографию или адрес оппонента. А потом выкладывал это в сеть. Это полностью ломало виртуальную личность оппонента, которую люди выстраивали благодаря полной анонимности. Такое раскрытие на английском языке получило название dropping docs, которое сократили до doxxing.

Хакеры в те годы еще не похищали данные пользователей массово. Притом что сервисы, хранящие персональные данные пользователей, защищались не слишком хорошо. Банки, страховые компании и медицинские организации только учились цифровой безопасности, поэтому уязвимостей в их базах было много.

Вместо этого хакеры чаще доксили друг друга — так они раскрывали конкурентов. Позже доксинг добрался до журналистов, если кому-то не нравилась опубликованная ими информация. Как правило, сливали данные о месте жительства, информацию о семье или любые приватные сведения, которые в теории могут нанести ущерб жертве.

Доксинг окончательно оформился в эпоху Web 2.0. Пользователи интернета стали группироваться вокруг крупных платформ, которые запрашивали множество данных. Соцсети сильно ударили по анонимности: люди принялись указывать настоящие имена, выкладывать фото и видео. Онлайн-магазины получили наши адреса для доставок. Даже у простейших программ лояльности появился доступ к датам рождения.

Тогда главным риском стал уже не сам факт утечки данных, а ее масштаб и степень приватности.

Не проблема, если раскрыли твое имя. Но какие-то данные могут сильно повлиять на жизнь и карьеру. Например, злоумышленники открыли принялись охотиться за частными фото и видео. В 2014 году случилась одна из крупнейших утечек приватных фото американских и европейских знаменитостей. Огромное количество откровенных снимков оказалось в сети.

Другой крупный случай, затронувший уже обычных пользователей, произошел в 2015 году. Тогда хакеры слили в сеть данные миллионов пользователей канадского сайта знакомств Ashley Madison. На нем сидели люди, которые искали партнера для измены по секрету. После взлома тысячи человек столкнулись с шантажом и финансовым мошенничеством из-за раскрытия персональных данных.

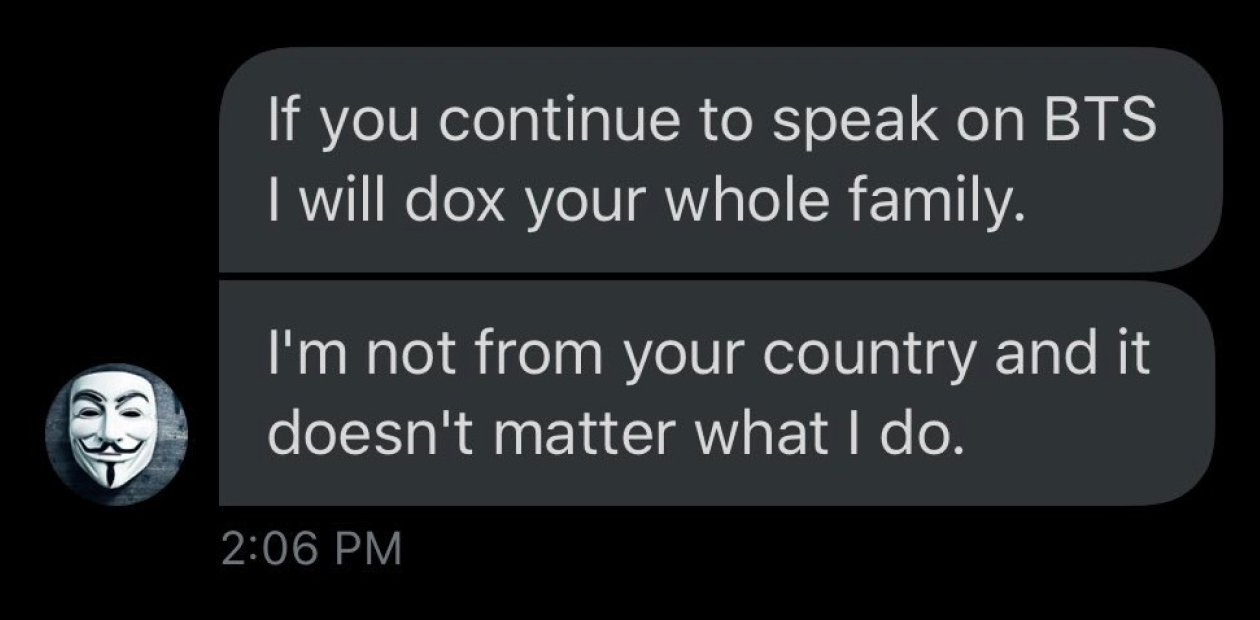

С начала 2020-х доксинг все чаще используют как инструмент мошенничества. Аферисты взламывают социальные сети, выкачивают личные фото или переписки и угрожают жертвам отправить скриншоты другим людям. За деньги они предлагают это предотвратить. Доксинг активно применяют для травли людей с другими политическими взглядами, из других социальных слоев и даже в отместку за критику любимых музыкантов и актеров.

При этом деанон может быть ненамеренным злодеянием. Один из самых известных случаев произошел в 2013 году после теракта во время Бостонского марафона. Трагедия быстро объединила тысячи пользователей Reddit, которые хотели помочь ФБР найти организаторов. Тем более что власти США опубликовали мутные фотографии подозреваемых. Анализ тысяч снимков и видео привел пользователей к предполагаемому террористу — студенту Брауновского университета Сунилу Трипати. Незадолго до теракта подозреваемый ушел из дома и не вернулся.

В итоге информацию об этом разнесли по интернету и СМИ, а родителям парня принялись писать, что тот террорист. Пользователи оккупировали страницы по поиску Трипати в соцсетях. Спустя несколько дней ФБР объявило, что террористами были братья Царнаевы. А тело Трипати обнаружили в реке — он покончил с собой еще до доксинга, но это стало черной страницей в истории Reddit.

Как и во многих сферах, будущее доксинга связывают с нейросетями и ИИ. Разработчики нейросетей запрещают пользователям любым образом нарушать закон и выдавать результаты генерации за сделанные человеком. На практике это пока никак не контролируется.

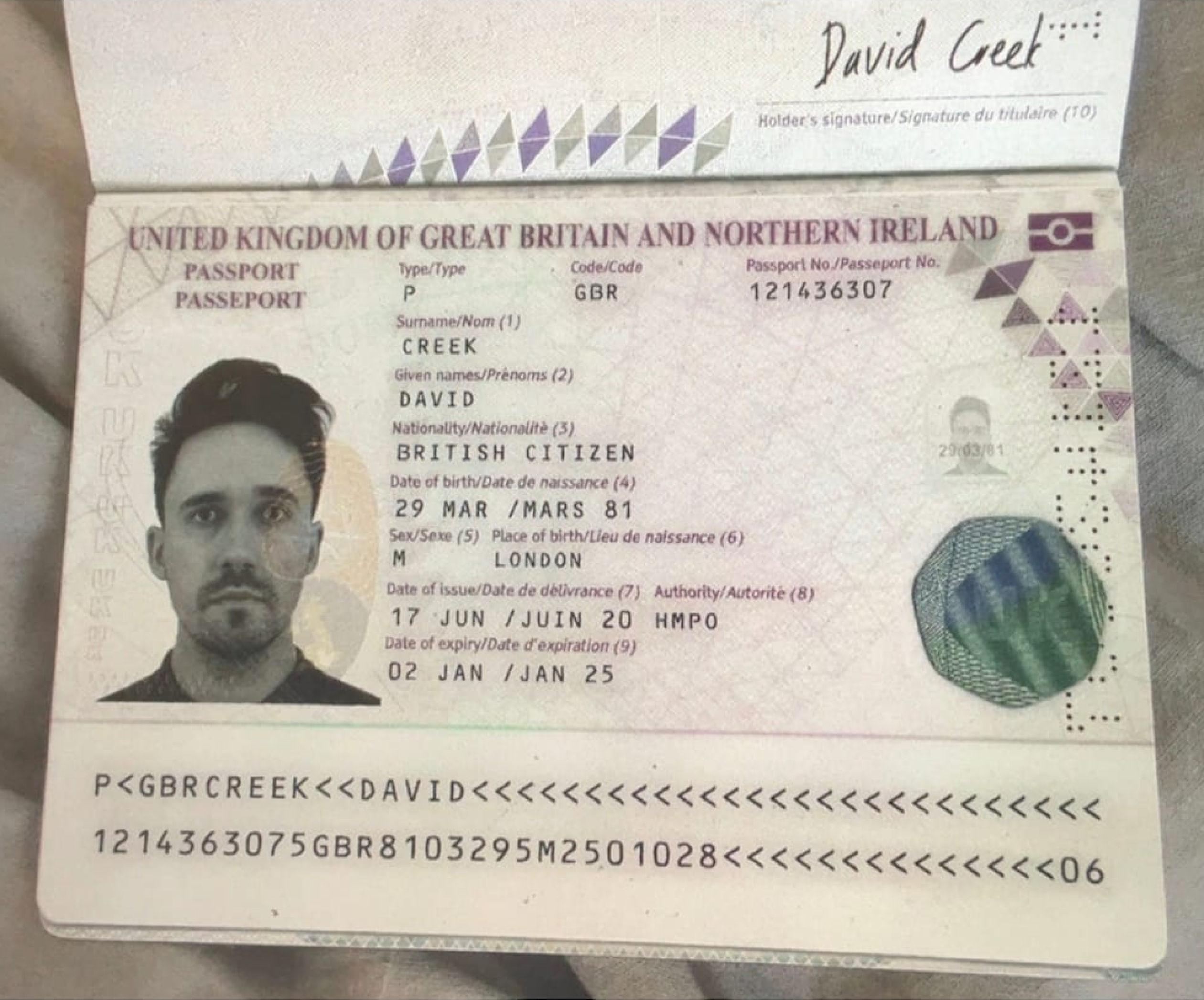

В интернете появились инструменты, с помощью которых можно качественно подделать документы. Вручную их подделывают давно, но этим занимаются люди с определенными умениями, хотя бы хорошим знанием фоторедакторов. Инструменты машинного обучения и нейросети упрощают процесс для злоумышленников с любым уровнем навыков.

В 2023 году появилось несколько языковых моделей, которые можно использовать для доксинга. Например, чат-бот генерирует реалистичные письма от банков или государственных органов якобы для уточнения информации. Так жертва сама отдает приватные данные аферисту.

С помощью нейросетей можно сгенерировать и фальшивые документы — например, о владении транспортом или месте проживания — и выложить информацию в интернет. Если действует неорганизованная группа доксеров, такая подделка может спровоцировать злоумышленников на причинение вреда посторонним людям.

Этих же ботов можно использовать и во благо: специалисты по информационной безопасности могут изучить их и создать методы противодействия.

Какой бывает доксинг

Доксинг нарушает приватность человека. Чем больше информации о жертве узнает злоумышленник, тем больше он может создать проблем. При этом пострадать из-за доксинга можно не только в сети, но и в реальной жизни.

😡 Бытовой доксинг. Это травля и преследование, построенная на эмоциях. Самый распространенный сценарий: ссора в онлайн-игре или в комментариях на новостном сайте. Задача злоумышленника — нанести жертве психологический урон, вызывая тревогу и страх за жизнь.

Травлей могут заниматься бывшие супруги, отвергнутые ухажеры, плохо расставшиеся партнеры по бизнесу и участники мелкого бытового конфликта. В таком случае даже обычный человек может стать доксером и организовать публичное преследование.

Информацию могут вбросить куда угодно, например в соцсети или чаты. Бороться с таким доксингом сложно, потому что злоумышленники увлекаются преследованием и стараются полностью дестабилизировать жертву. Такая травля нередко приводит к тяжелым последствиям.

Например, раскрытие одного только домашнего адреса запускает несколько сценариев. Например, в квартиру могут раз за разом стучаться или отправлять туда курьеров. В некоторых случаях на адрес жертвы вызывают отряд правоохранителей, якобы в квартире или доме происходит преступление. В США явление называется сватингом от названия полицейского подразделения быстрого реагирования SWAT. От таких вызовов страдают как обычные люди, так и публичные личности.

🫢 Репутационный доксинг. Это преследование и травля жертвы с целью нанести ей репутационный урон. Здесь цели доксера могут быть любыми: шантаж с требованием выплат для удаления информации, отказа от сделки или от любой другой профессиональной деятельности.

Обычно это работа на заказ для профессионального доксера. Такую атаку заказывают нечистоплотные партнеры по бизнесу или конкуренты. Подобному доксингу часто подвержены чиновники и политические деятели. Иногда репутационной травлей занимаются звезды поп-культуры, а у некоторых блогеров годами тянется вражда с элементами доксинга.

При репутационном доксинге ищут информацию, чаще из прошлого, которая может скомпрометировать человека. Это могут быть фотографии спортсмена с алкоголем или свидетельства непотизма крупного чиновника. Злоумышленника интересуют сведения о недвижимости, автомобилях или любых других активах, публикация которых может очернить человека.

Источниками вброса в таком случае могут стать закрытые отраслевые или, наоборот, популярные новостные телеграм-каналы или сайты. Такую информацию нельзя однозначно назвать клеветой, поэтому для жертвы она может стать серьезной проблемой.

🤖 Корпоративный доксинг. Обычно целями становятся конкретные люди или активы, против которых организована травля, но сопутствующими жертвами могут стать тысячи случайных людей.

Из-за подобных действий компания может обанкротиться, что приведет к увольнениям или потере денег вкладчиками. Это похоже на репутационный доксинг с модификациями.

Обычно сценарий такой: раскрыть информацию о реальном состоянии какого-то бизнеса, чтобы нанести ущерб. Например, чтобы стартап не получил финансирования или организация из-за судебных тяжб остановила работу. В таком случае доксеры могут компилировать реальные документы предприятия с поддельными, чтобы запутать партнеров.

Откуда берут информацию для доксинга

Первые случаи доксинга были ограничены взломом банковских систем, вычислением жертвы по IP-адресу и использованием сетевого протокола WHOIS . Позже к источникам добавились базы данных магазинов, телефонные и адресные справочники, которые люди заполняли по своей инициативе для получения бонусных и скидочных карт.

Сейчас информации так много, что на жертву можно составить целый цифровой портрет. И набор личных данных обогащается — так называют процесс, когда базы дополняются новой информацией из разных источников. Перечислю основные.

👥 Социальные сети. Согласно исследованиям, в начале 2023 года более 73% россиян пользовались социальными сетями. Больше 30% респондентов признались, что выкладывали в общий доступ номер телефона, домашний адрес или информацию о месте работы.

Все эти данные обрабатывают мошенники. Делается это не вручную, а с помощью краулеров . Так получается обработать тысячи страниц в день и создать из них базу данных. Базы есть как закрытые — для продажи, — так и открытые.

Некоторые старые фото, факты из биографии или личные данные могут мешать в жизни. Например, потенциальный работодатель загуглит имя кандидата и попадет на сайт The Dirty. Там кроме открытых данных собирают слухи об обычных людях, которые может написать и отправить любой. С таких сайтов-баз можно удалить информацию о себе, но, конечно, за деньги.

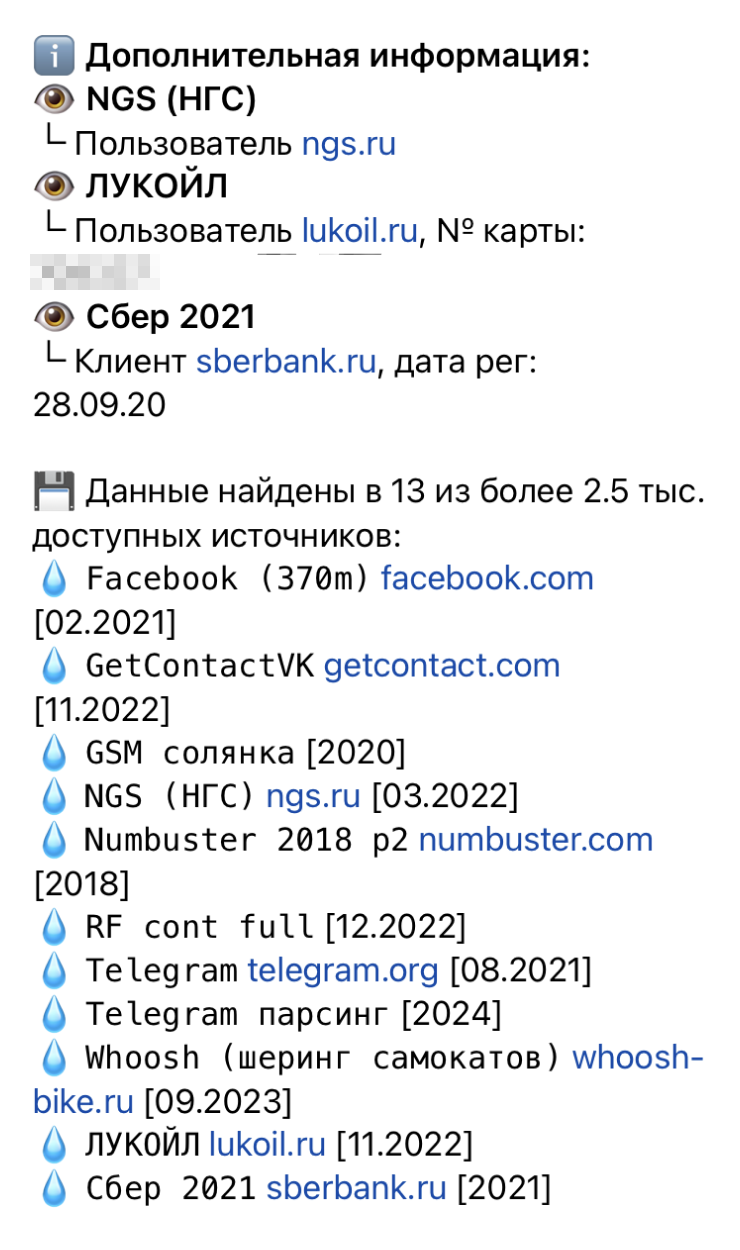

🥷 Утечки и даркнет. В России массовые утечки персональных данных происходят несколько раз в год. Они случаются из-за целенаправленных атак на инфраструктуру, из-за намеренных инсайдерских действий или из-за технических ошибок. Компании не всегда раскрывают причины утечек, обещая провести расследование и предотвратив инциденты в будущем. Но дело сделано, информация попала в сеть — и обратить этот процесс уже не получится.

Мошенники начинают использовать слитые базы данных в собственных целях. Информацию могут объединить с другими утечками, получив еще более полное досье жертвы. В новой базе могут быть ФИО, адрес доставки и, например, данные об автомобиле. Это дает доксеру полную свободу действия для манипуляций: чем больше данных, тем больше сценариев для доксинга.

Также доксер может воспользоваться пробивом. Так называют раскрытие конфиденциальных данных о человеке за вознаграждение. Источниками могут быть:

- операторы сотовой связи;

- государственные информационные системы;

- банки и другие финансовые учреждения.

Для пробива важны источник и полнота начальных сведений. Государственные системы хранят в себе много информации, и если удалось получить данные хотя бы из одной — этого зачастую хватит. Правительство периодически сообщает об изменениях логики хранения информации для уменьшения объемов, но неизвестно, когда они происходят.

Услуги пробива в России стоят от тысячи рублей за простую информацию и до сотен тысяч за детальные досье. Сотрудников, продающих данные пользователей, регулярно арестовывают, но порой они снова идут на преступление.

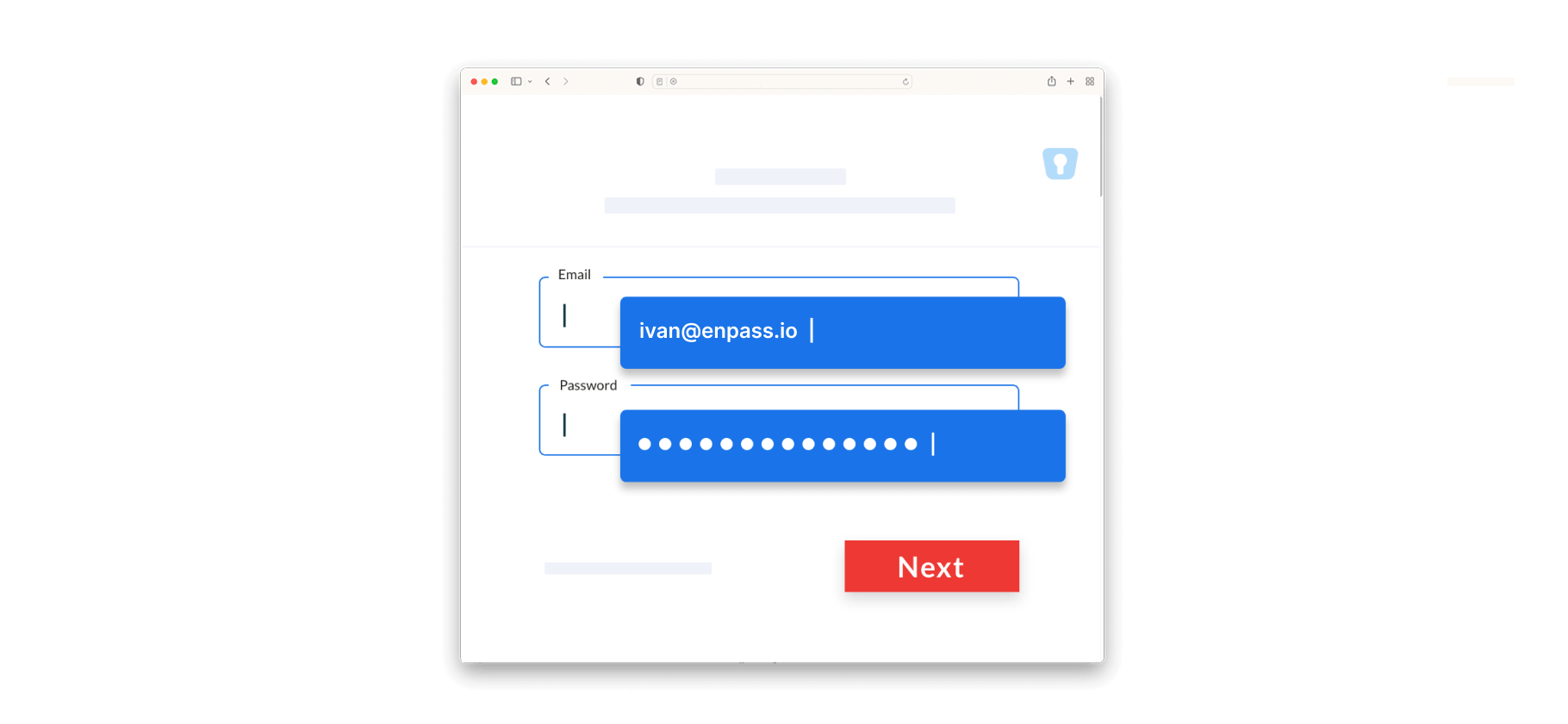

🕵️♂️ Фишинг. Если доксер не может найти данные жертвы в открытых источниках или пробив не дал желаемого результата, преступник может организовать фишинговую атаку. В простом сценарии создается электронное письмо с запросом уточнения данных якобы от банка.

Доксер заводит почту, похожую на официальную, копирует настоящее письмо от банка и отправляет жертве. Для убедительности злоумышленники могут вставить ссылку на какой-то новый закон или другой инфоповод, чтобы сбить человека с толку.

В более сложных вариантах аферист вставляет в письмо инфицированную ссылку. Жертва может пройти по ней и сама ввести какие-то свои данные. Также доксеры активно пользуются мессенджерами, хотя интернет-магазины и банки все реже используют этот метод общения с клиентом.

Как законодательство защищает от доксинга

В каждой стране свои особенности защиты от раскрытия личных данных пользователей. Первые законы, защищающие от преследования в интернете, появились в США в начале 2000-х годов. Нормы закона связывали с запретительными приказами. Это такой документ, который запрещает злоумышленнику определенные действия: приближаться к жертве, звонить ей, посещать заведения и мероприятия одновременно с жертвой.

В УК и КоАП РФ нет отдельных статей, связанных с доксингом. При этом доксеров можно привлечь к ответственности — в том числе за нарушение неприкосновенности частной жизни, вымогательство, мошенничество.

Какое наказание грозит за доксинг

Уголовный кодекс РФ напрямую связывает ответственность доксеров с целями, которые они преследовали, и с ущербом, который они причинили.

За сам факт сбора или распространения сведений о частной жизни человека, составляющих его личную или семейную тайну, без его согласия предусмотрена уголовная ответственность . Возможные санкции — от штрафа до лишения свободы на два года. Под распространением понимают разглашение сведений о частной жизни человека любым способом — в том числе и через интернет .

Но это еще не все неприятности, которые могут ждать доксера. Все зависит от целей, которые он преследует.

Например, если он начал требовать деньги за неразглашение информации, можно возбудить уголовное дело за вымогательство . Преступление считается совершенным в момент, когда доксер потребовал деньги, даже если их не заплатили. Санкции — от ограничения свободы на четыре года до лишения свободы на тот же срок.

Преступлением считается и подделка документов с использованием данных от доксера — например, для получения кредита. Санкции — от штрафа до ограничения свободы на два года.

Если доксер грозит убийством или увечьями и это кажется потерпевшему реальным, злоумышленника можно привлечь к ответственности за угрозы убийства или причинения тяжкого вреда здоровью. За это уже можно лишиться свободы на два года.

Для возбуждения уголовного дела нужно подать заявление в полицию. Закон позволяет делать это сразу по нескольким статьям УК — в зависимости от того, что именно сделал доксер и чего добивался.

Если действия доксера причинили ущерб — например, повреждена дверь в квартиру, сожжен автомобиль или разбиты окна, — виновному придется его возместить. Взыскать ущерб можно в рамках уголовного дела. Госпошлину платить не придется , отдельный иск подавать не нужно, а вместо адвоката интересы потерпевшего в суде будет представлять прокурор .

Как защититься от доксинга самостоятельно

Спасти себя от раскрытия конфиденциальных сведений в интернете сложно. Основная проблема — накопленная в базах данных информация. Особенно это касается тех, кто много лет пользуется одним номером телефона. Именно так большинство систем идентифицирует пользователей.

До середины 2010-х многие операторы персональных данных не утруждали себя защитой, поэтому утечки случались особенно часто. Сейчас ситуация ненамного лучше, так что стоит соблюдать некоторые правила цифровой гигиены.

Доксинг вызывает раздражение у многих, поэтому с просьбой удалить информацию с ресурса можно обратиться к администрации. Это не поможет, если злоумышленник уже скопировал данные, но хотя бы прекратит распространение.

Позаботьтесь о конфиденциальности в соцсетях. Лучше не указывать слишком много информации о себе, особенно если знаете, что у вас есть недоброжелатели. На всякий случай стоит удалить старые профили в неактуальных социальных сетях и на форумах. Даже заброшенные сайты могут быть доступны спустя десятки лет и все еще хранить конфиденциальные данные.

Если вы уже столкнулись с доксингом, в крупных соцсетях есть опция «Пожаловаться» на пост или сообщение: такие есть у «Вконтакте», X и «Телеграма». Обычно платформы принимают жалобы на разглашение личной информации, но не все заявки на удаление контента одобряют. Также с 2016 года в России существует так называемое Право на забвение.

Удалить информацию о себе из интернета непросто

Право на забвение — право человека потребовать удаления информации о себе из интернета. В случае с доксингом можно требовать удаления данных, которые распространяются с нарушением закона или могут нанести вред — например, сведений о номере машины или адресе проживания . Для этого нужно обратиться в конкретный сервис или к администрации сайта, где размещена информация.

Но требования нужно будет подкрепить доказательствами — а это может быть трудно. А еще нет гарантии полного удаления информации. Она может сохраниться на других сайтах, о которых человек не знает.

Используйте разные учетные данные для разных систем. Удобно, когда на всех форумах, в социальных сетях и мессенджерах одно имя и один пароль. Это облегчает жизнь не только пользователю, но и доксеру. Злоумышленник сможет отслеживать действия, обнаружив такой же или похожий никнейм на профильном форуме, где пользователь может раскрыть какую-то новую информацию о себе.

Используйте сильные пароли. Надежные пароли обычно состоят как минимум из 12—14 символов, где есть заглавные, строчные буквы, цифры и спецсимволы. Хороший пароль можно сгенерировать в одном из десятка сервисов — большинство из них бесплатно. Пользователь должен указать желаемые параметры, а система сформирует подходящий пароль.

Также важно использовать разные пароли для разных систем. Если есть сложности с запоминанием, можно хранить информацию в менеджере паролей. Большинство из них бесплатно для частных лиц.

Заведите отдельный адрес электронной почты для регистрации аккаунтов. Отдельная почта для рассылок и регистрации в сомнительных сервисах — хорошая практика. Это усложнит жизнь доксеру, который решит сопоставить личность жертвы и пользователя из очередной утечки. Важно избегать прямой привязки к себе: не используйте в запасной почте дату рождения или ФИО.

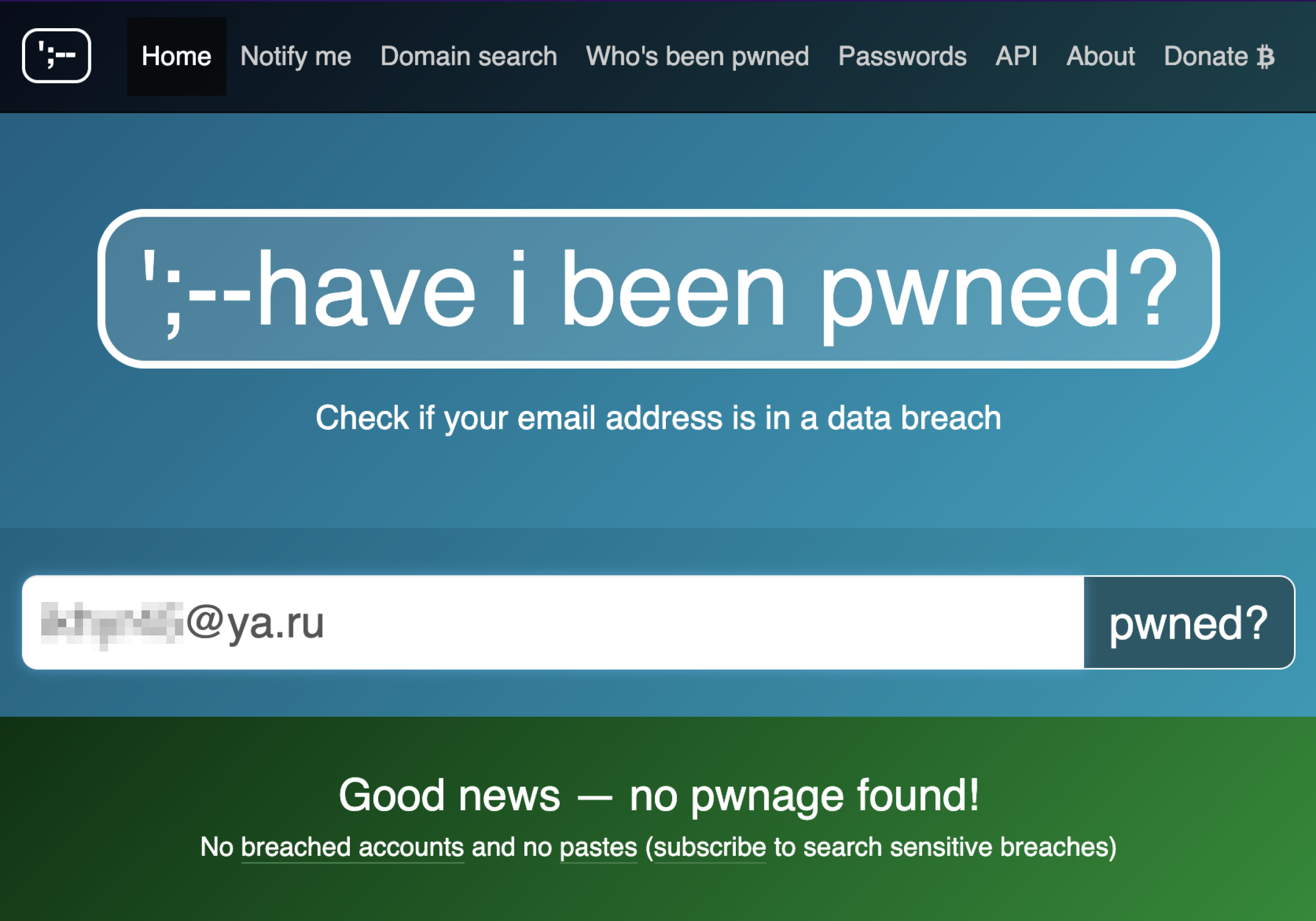

Также полезно раз в несколько месяцев проверять адрес почты в базах утечек. Некоторые системы делают это автоматически. Например, браузер Chrome подскажет, что вводимый пароль может быть скомпрометирован — и предложит его поменять.

Используйте многофакторную аутентификацию. Если доксер как-то узнает ваш пароль или информацию для входа в какую-то систему, например номер паспорта, поможет вторая идентификация. Смс, пуш или письмо на резервную почту — сработает любой метод. Важно быть последовательным и настроить второй фактор во всех ключевых системах.

Регулярно обновляйте ОС гаджетов и антивирусы, а заодно откажитесь от лишних программ. Производители выпускают исправления, которые закрывают пригодные для поиска информации уязвимости. Для Windows и Android важно пользоваться антивирусной защитой, чтобы заблокировать попытки взлома устройства или кражи информации. Также антивирус заблокирует попытку перехода по вредоносной ссылке.

Если какой-то программой можно пользоваться без регистрации с минимальными неудобствами, лучше так и поступить. Ну а если программа настойчиво требует указать большое количество данных — это повод насторожиться.

Мы рассказываем разные истории о популярной культуре и тех, кто ее создает. Подписывайтесь на наш телеграм: @t_technocult