Помните сказку про волка и семерых козлят?

Однажды волк подслушал, как поет мама-коза. А когда та ушла, запел ее голосом. Козлята поверили, открыли дверь, волк забежал в избушку и всех съел. Специалисты по безопасности скажут, что волк совершил успешную спуфинг-атаку на козлят.

Расскажу простыми словами, что такое спуфинг и каким он бывает.

Что такое спуфинг

Английское слово spoofing переводится как «подмена». В контексте сетевой безопасности так называют любую атаку, когда злоумышленник каким-то образом маскирует себя или свои действия под то, чему пользователь доверяет, — как тот волк, притворившийся мамой козлят. В результате ему удается похитить данные, внедриться в систему, украсть деньги или навредить как-то еще.

Такие атаки устраивают и на людей, и на технику. Человека с помощью социальной инженерии могут убедить, что ему звонит начальник, а затем попросят перевести деньги. Компьютер из-за уязвимостей в протоколах связи будет считать, что общается с официальным сервером, и передаст данные на устройство мошенника.

Как работает спуфинг

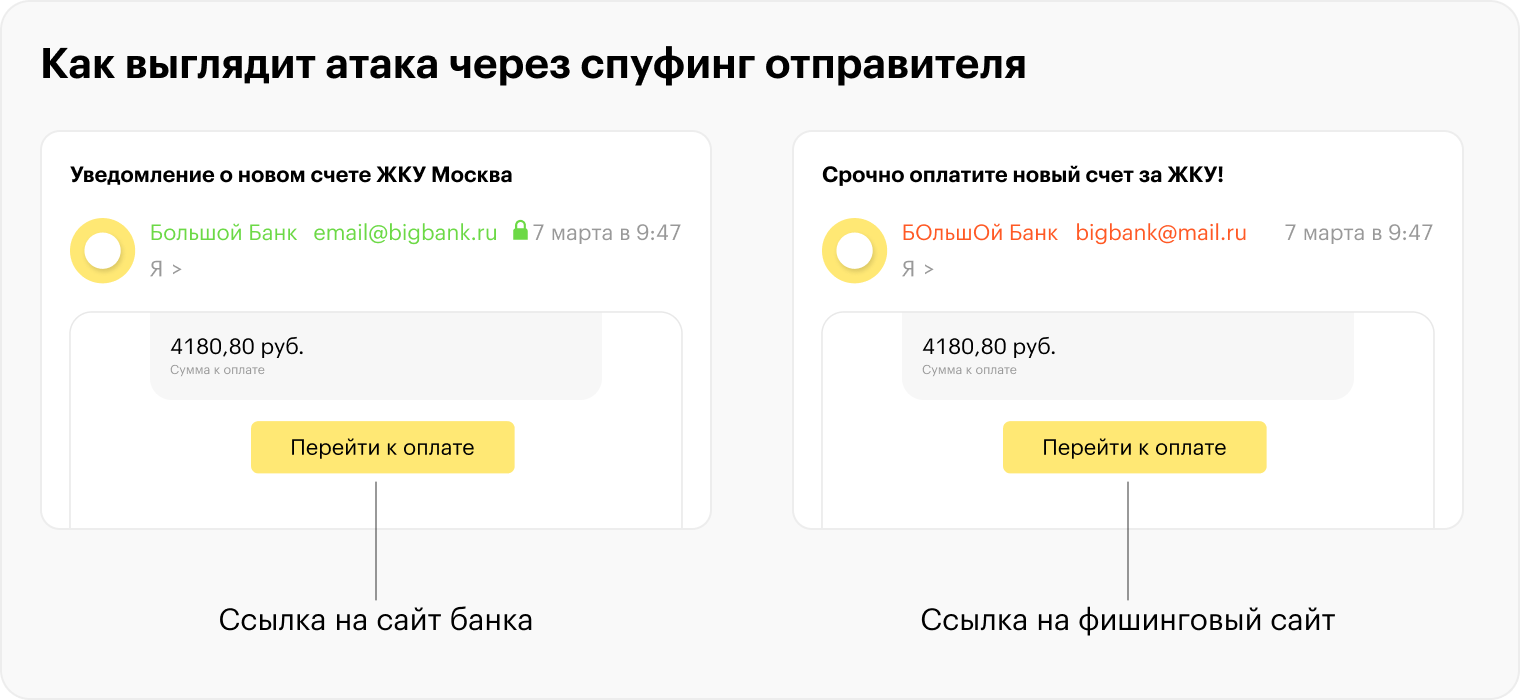

Ключевой элемент схемы — что-то, чему доверяет цель атаки. Представим, что всем клиентам «Большого банка» приходят счета на оплату с адреса mail@bigbank.com. Мошенники делают вывод, что люди привыкли к счетам, которые приходят с этого адреса. Они создают похожий адрес, например bigbank@mail.ru, и с него рассылают клиентам поддельный счет на оплату. По статистике, две трети всех спуфинговых атак происходят именно по электронной почте.

Мошенникам не всегда нужно что-то подделывать. Иногда достаточно оказаться в нужном месте в нужное время. Представьте, что когда-то давно приложение «Большого банка» запрограммировали так, что оно ожидает данные от сервера с IP-адресом 11.22.33.44. Однажды «Большой банк» переезжает в другой дата-центр, программисты добавляют в код приложения адрес нового сервера, а старый удалить забывают.

Злоумышленники замечают, что старый IP больше никто не использует. Они выкупают его и размещают там свой сервер, который начинает притворяться сервером банка. Приложения клиентов ему доверяют, это прописано в коде. Так что хакеры могут перехватывать данные и списывать деньги со счетов.

Конечно, защита в банковской сфере работает намного сложнее, чем я описал, и деньги клиентов так просто не украсть. Но иногда это все же случается. Например, в 2017 году хакерам схожим образом удалось одновременно атаковать системы 36 бразильских банков.

Чем спуфинг отличается от фишинга

Эти два явления связаны, но различаются целями и методами атак.

Фишинг — разновидность интернет-мошенничества, когда злоумышленник старается обманом получить доступ к важной информации. Для этого используются разные инструменты, в том числе спуфинг.

Мошенник-фишер может с помощью спуфинга направить жертву на поддельный сайт банка, где предложит указать логин и пароль. Но также может позвонить жертве и с помощью социальной инженерии уговорить ее предоставить данные. Для самых распространенных фишинговых атак достаточно простой инструкции и нескольких несложных программ.

Спуфер, в свою очередь, не всегда хочет украсть данные. Иногда ему достаточно того, что в ходе спуфинг-атаки нарушится нормальная работа: сломается сайт, зависнет сервер, перестанет работать сегмент интернет-сети.

К тому же спуфинг требует от хакера более глубоких знаний в области информатики, программирования, безопасности. Практически невозможно совершить спуфинг-атаку, используя методичку из интернета: приходится адаптировать стратегию к каждой цели или использовать редкие сложные программы.

Виды спуфинга

Сначала расскажу о популярных спуфинг-атаках, а потом — как от них защититься.

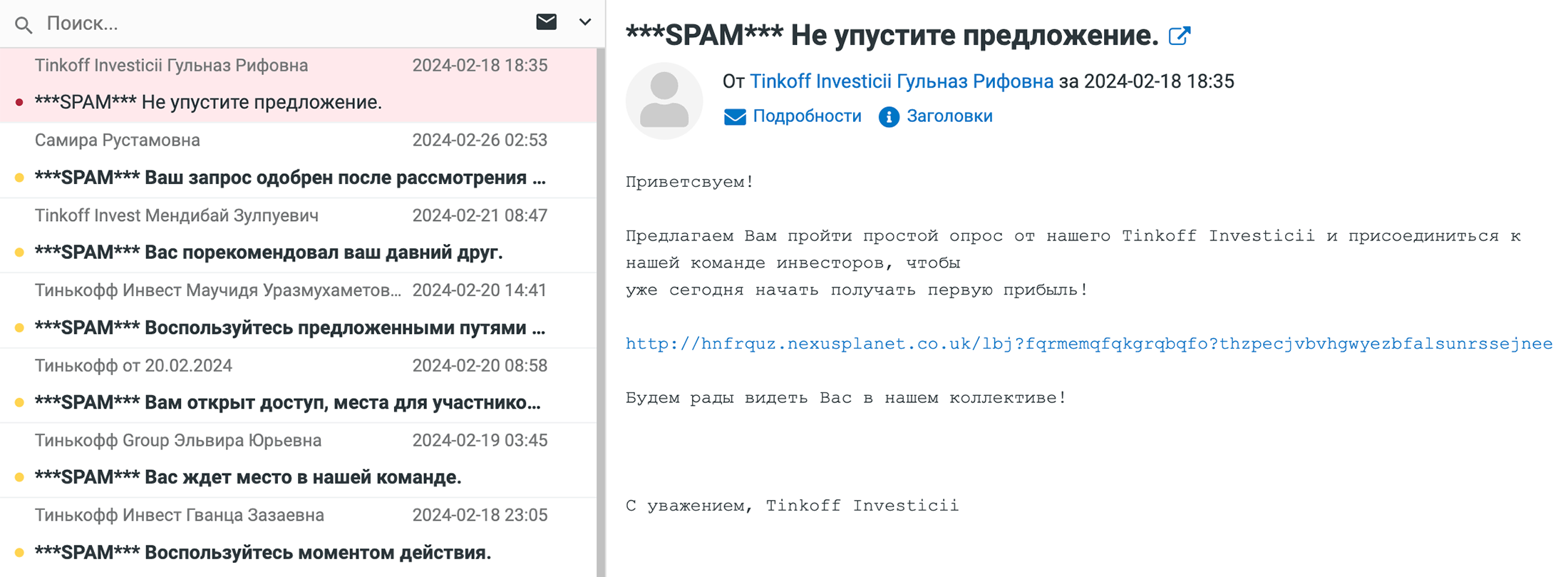

Email-спуфинг, подмена адреса электронной почты. Есть две разновидности этой атаки. Первая — простая и не требует никакой технической подготовки. Мошенники просто создают адреса, похожие на те, которым доверяет человек, — скажем, адреса банков или государственных организаций. И присылают «выгодное предложение» или, наоборот, угрозы и требования заплатить за компромат.

Второй тип атаки сложнее. Протоколы передачи электронной почты придумали в 80-х годах прошлого века. Тогда еще не думали о криптографии и хакерах, поэтому письма между серверами передавались в незашифрованном виде, любой при желании мог перехватить их и прочитать.

Вскоре создали более надежные протоколы. Но оказалось, что из-за недоработки в протоколе хакеры при желании могут обмануть сервер отправителя и получателя. Допустим, хакер отправляет письмо с адреса hacker@yandex.ru, а получатель видит в поле «Отправитель» адрес nehacker@mail.ru.

Пришлось придумывать новые протоколы, чтобы обезопасить почтовые серверы от спуфинга. Крупные сервисы, такие как gmail.com или mail.ru, теперь не обмануть.

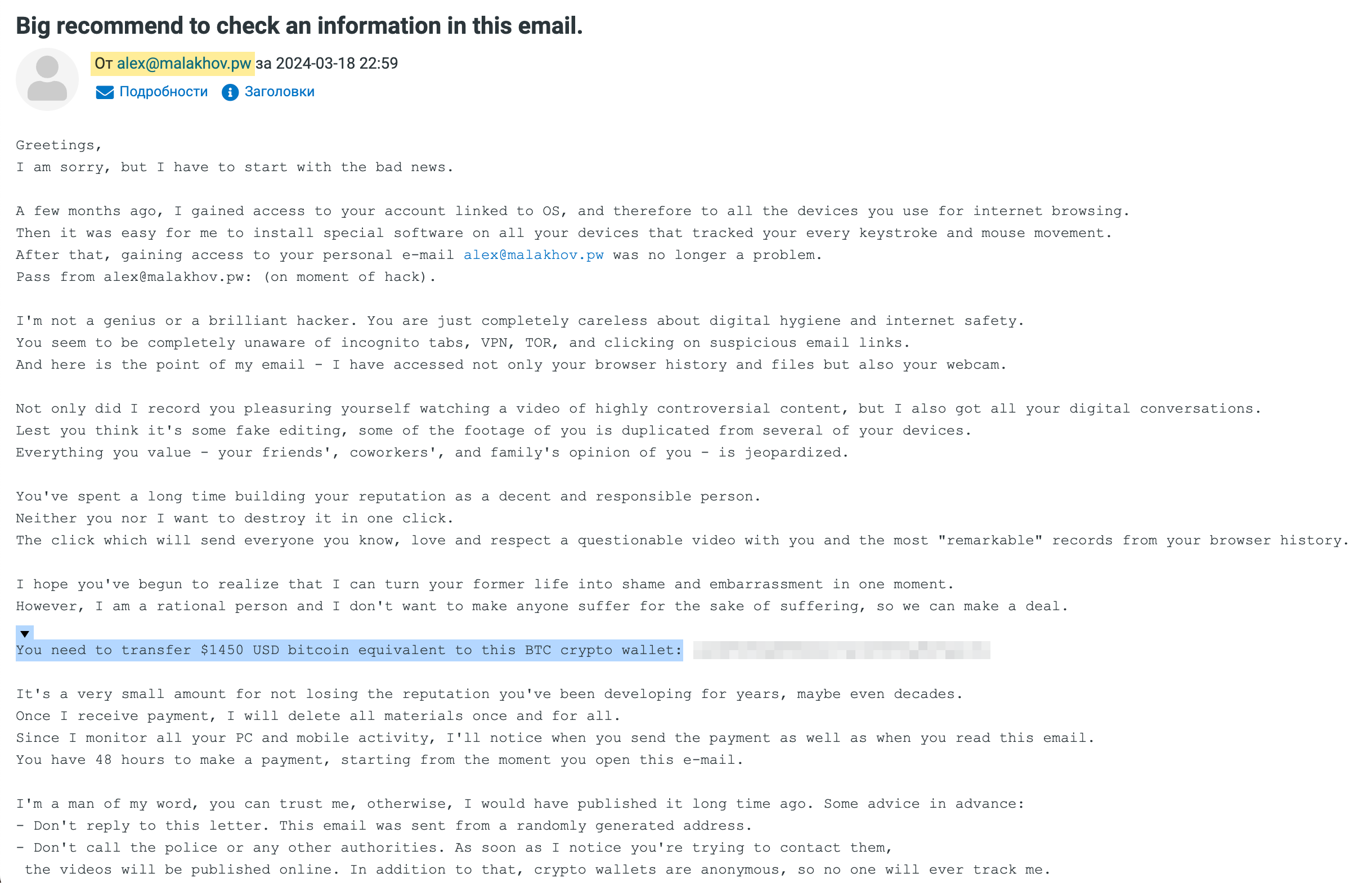

Но если кто-то настраивает личный сервер, он может по незнанию не активировать защитные протоколы. Как-то раз я для экспериментов купил домен malakhov.pw, запустил на нем почтовый сервер, не стал его настраивать и просто завел адрес alex@malakhov.pw.

Вскоре мне пришло письмо с моего же адреса. В письме злоумышленник говорил, что взломал мой сервер и увидел, что я смотрю всякие непотребные видео для взрослых. За молчание он потребовал 1450 $ в криптовалюте.

Разумеется, никакого компромата у хакера не было, он просто смог отправить письмо от имени моего сервера из-за уязвимости. Но если бы я использовал этот адрес для рабочей переписки, хакер мог от моего имени написать начальнику и как-то меня скомпрометировать.

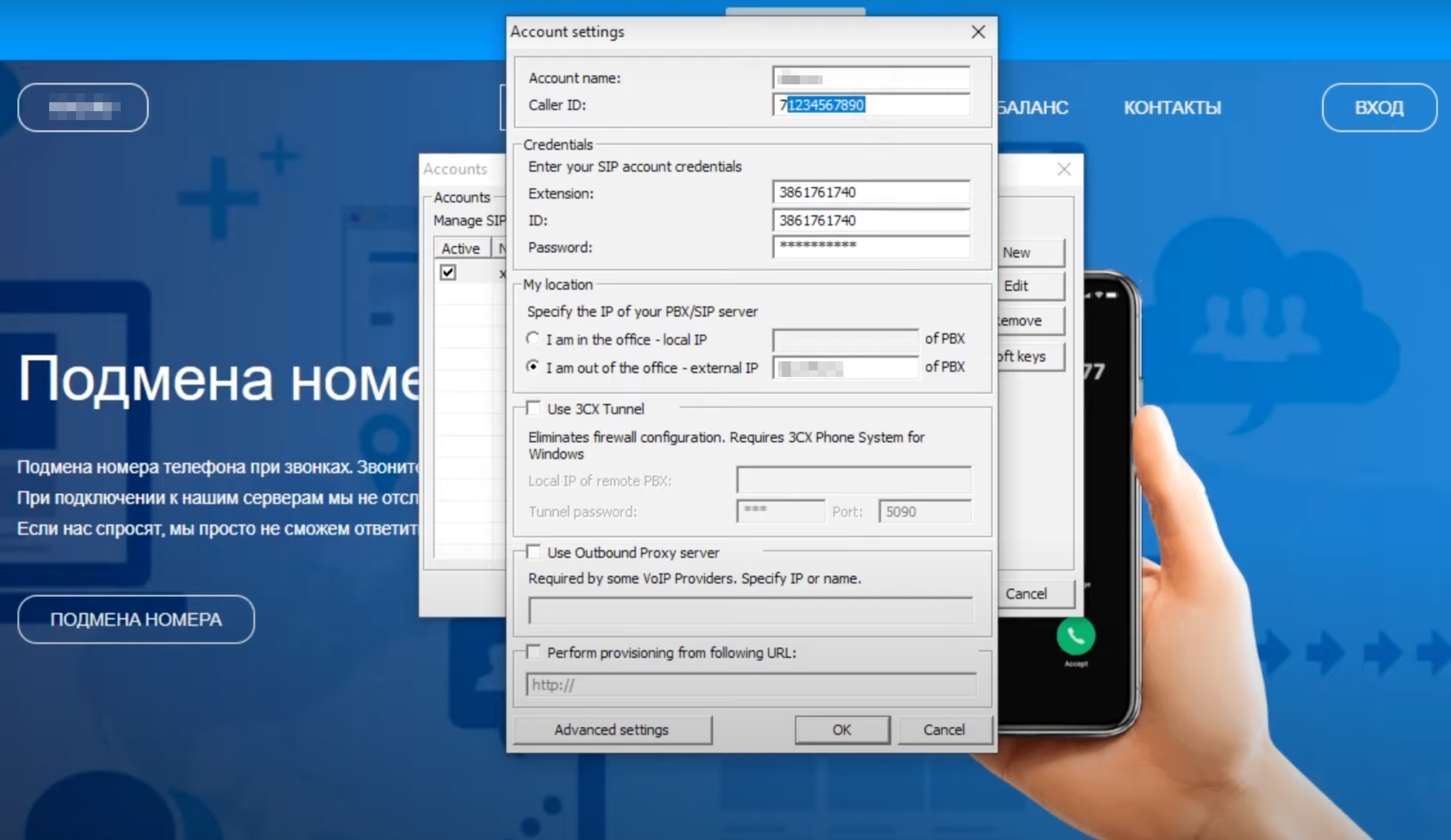

Подмена номера вызывающего абонента и смс-спуфинг. Когда вам на мобильный телефон поступает звонок, оператор передает устройству идентификатор Caller ID — номер телефона, с которого звонок поступил. Проблема в том, что этот идентификатор оператор не берет из своей базы, а запрашивает у звонящего — а тот из-за уязвимостей в протоколе может подсунуть любой номер.

Этим пользуются мошеннические сервисы IP-телефонии. Они позволяют своим абонентам указывать любой произвольный Caller ID и даже менять его после каждого звонка. Благодаря этому мошенники могут позвонить вам, например, с официального номера вашего банка или с номера близкого человека. Мол, близкий попал в аварию, мы подобрали его смартфон и решили позвонить вам. Срочно переведите деньги, иначе будут проблемы с законом.

Похожим образом мошенники подделывают и смс. Например, могут от имени банка прислать сообщение: «С вашей карты пытаются украсть деньги, срочно позвоните по номеру 8 999 123-45-67». Разумеется, номер будет принадлежать не банку, а злоумышленникам, которые разыграют спектакль с «безопасным счетом».

К счастью, в какой-то момент операторы поняли, что существующий алгоритм мобильной связи уязвим и надо что-то с этим делать. С декабря 2022 года в России действует единая платформа верификации телефонных вызовов «Антифрод». Система запущена подразделением Роскомнадзора и должна объединить всех телеком-операторов.

Вот примерная схема работы системы. Оператор МТС видит, что его абоненту звонит кто-то с номера, который принадлежит «Теле-2». МТС через «Антифрод» посылает запрос в «Теле-2»: «Скажите, а правда, что ваш абонент прямо сейчас звонит на номер нашего абонента?» Если там подтверждают запрос, МТС пропускает звонок и абоненты общаются как обычно. Если в базе «Антифрода» информации о звонке с номера «Теле-2» нет, значит, номер кто-то подменил. МТС блокирует звонок и отправляет предупреждение своему абоненту.

На начало 2024 года к системе подключились не все региональные операторы, поэтому мошенники все еще подделывают звонки с их номеров. По задумке регулятора, когда «Антифрод» заработает в полную силу, звонки с российских номеров никто не подделает. Но останется проблема: мошенники по-прежнему смогут прописывать в Caller ID номера из других стран или звонить через мессенджеры.

Подмена лица или голоса. Преступники могут создать аудиозапись с нужным текстом при помощи технологии клонирования голоса. Для этого не обязательно разбираться в ИИ и программировать: в России официально доступны десятки сервисов и ботов для синтеза речи. Это готовые языковые модели, которые уже научили правильно интонировать, склонять числительные, расставлять ударения в словах, делать паузы и акценты в предложениях.

Чтобы нейросеть создала убедительную подделку, достаточно написать текст и загрузить образец голоса. Хватит записи на 10—15 секунд. Озвучка получается реалистичной и живой.

В ближайшем будущем стоит ждать появления технологий с более тонкой настройкой. Например, хорошие результаты показывает voice conversion — это когда алгоритмы превращают один голос в другой, при этом сохраняют интонации, эмоции и прочие речевые особенности источника. Технологию используют в производстве видеоигр и киноиндустрии, чтобы перевести речь героев на другие языки и не привлекать актеров дубляжа.

Пока voice conversion требует крупных вложений и серьезной разработки. Но не исключено, что в будущем технологию смогут использовать для обмана в реальном времени. Например, когда преступник звонит человеку и говорит голосом его близкого.

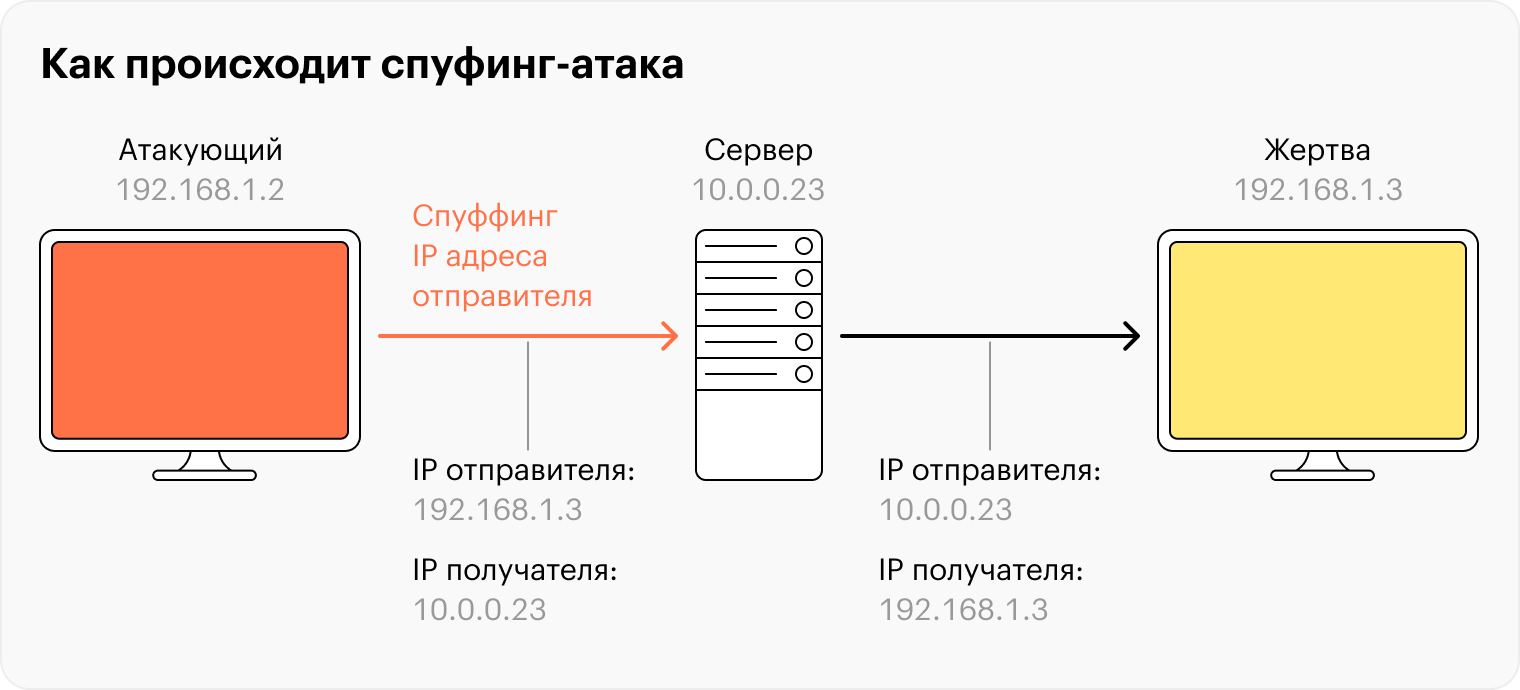

IP-спуфинг, подмена IP-адреса. Когда вы хотите посмотреть видео с котиком, сервер разделяет ролик на тысячи маленьких фрагментов — пакетов. Через обмен пакетами работает передача почти всех данных в интернете: от прогноза погоды до онлайн-игр. Кроме полезных данных каждый пакет содержит служебную информацию, например IP-адрес отправителя и получателя.

Хакеры могут сформировать пакет так, чтобы в поле «Отправитель» был указан не их IP-адрес, а адрес устройства, которому доверяет атакуемый сервер. Если сервер настроен неправильно, он может поверить такому пакету и выполнить команду, нужную злоумышленникам. Например, выключиться или удалить важные данные.

DDoS. Одна из самых распространенных реализаций IP-спуфинга — это атака DDoS, Distributed Denial of Service, что переводится как «распределенная атака методом отказа в обслуживании». Злоумышленники формируют сотни тысяч пакетов, подписывают их различными IP-адресами и массово отправляют на атакуемый сервер.

Сервер считывает адреса и думает, что ему нужно ответить сразу всем новым клиентам. Но это требует большой вычислительной мощности. В итоге настоящие клиенты, которые пытаются попасть на сервер, не могут этого сделать: они не получат ответа, пока обрабатываются запросы от хакеров.

DNS-спуфинг, подмена сайта. У каждого сервера в интернете есть IP-адрес. Например, если вы введете в адресной строке 142.250.72.196, то увидите поисковую строку Гугла. На заре интернета устройства общались друг с другом только с помощью таких адресов, но вскоре люди поняли, что запоминать числа не очень удобно. Так появился протокол DNS — система доменных имен.

Теперь вместо 142.250.72.196 вы можете набрать google.com — и браузер отправит запрос на сервер DNS, который указан в настройках вашей сети. DNS-сервер выдаст браузеру нужный IP-адрес, и ваше устройство будет общаться с сервером как обычно.

Разумеется, DNS-серверам нужно сверять свою «адресную книгу»: вдруг появился новый сайт или старый поменял адрес. Такая книга называется «DNS-кэш». Для обновления кэша DNS-сервер раз в несколько часов синхронизируется с одним из корневых серверов, которые знают все обо всех. В мире таких серверов всего 13.

Злоумышленники могут «отравить» кэш DNS-сервера, если получат к нему доступ. Например, скажут, что на самом деле у google.com теперь адрес не 142.250.72.196, а другой, который принадлежит хакерам. В итоге все устройства, которые обратятся к зараженному DNS-серверу за адресом для google.com, будут попадать на сайт мошенников. Если пользователь введет на таком сайте какие-то данные, они сразу попадут в руки хакеров.

В 2018 году хакерам удалось совершить атаку на сайт MyEtherWallet, через который пользователи управляли своими криптовалютными кошельками. В течение нескольких часов DNS-сервер компании Amazon отправлял пользователей на сайт-подделку. В результате злоумышленники похитили криптовалюту на сумму 137 тысяч долларов.

ARP-спуфинг. Это почти то же самое, что и DNS-спуфинг, только не на уровне сайтов в интернете, а на уровне устройств в локальной сети: в офисе, на заводе, в дата-центре.

У каждого устройства, которое может выходить в интернет, есть уникальный MAC-адрес, который присваивают прямо на фабрике, где его произвели. MAC-адреса бывают не только у компьютеров и смартфонов, но и у принтеров, видеокамер и даже умных лампочек.

Когда такое устройство выходит в сеть, ему чаще всего назначают временный IP-адрес. Или, как говорят специалисты, «дают в аренду». Так как IP-адреса постоянно меняются, отслеживать по ним устройства бывает сложно. А вот MAC не меняется — в некоторых протоколах связи устройства обращаются друг к другу именно по нему. Но иногда нужно знать и IP-адрес устройства, и MAC-адрес. Для этого придумали ARP-таблицы.

Представьте, что MAC — это ваша куртка, которую вы сдали в гардероб, а IP-адрес — это номерок, который вам дали. Номерки могут быть разными, но гардеробщица всегда выдаст вашу куртку, потому что знает, где она висит. То есть гардеробщица — это ARP-таблица соответствия MAC-курток и IP-номерков.

Хакер может «отравить» ARP-таблицу: повесить на ваш крючок чужую одежду или подсунуть гардеробщице номерок-подделку, чтобы она отдала злоумышленнику вашу куртку. Ему не обязательно ее красть: он может обшарить карманы и сдать куртку обратно.

Похожим образом хакеры крадут данные с устройств в локальной сети: подменяя номерки и отвечая на ARP-запросы вместо оригинальных устройств, они могут пропускать весь трафик через себя. А могут рассылать неверные ответы на запросы, парализуя работу сети.

GPS-спуфинг. На орбите Земли находятся спутники навигационных систем: GPS, ГЛОНАСС, Galileo и так далее. Все они работают по схожим принципам: на определенной частоте спутник транслирует радиосигнал, в котором содержится код спутника и точное время. Ваш смартфон принимает эти сигналы, а потом с помощью определенных алгоритмов вычисляет свое положение относительно спутников.

Радиосигнал, который проходит тысячи километров с орбиты, довольно слабый. Если рядом со смартфоном поставить передатчик, который на тех же частотах будет транслировать поддельные навигационные сигналы, смартфон будет ориентироваться на них.

По такому принципу работают глушилки, установленные, например, возле правительственных и военных объектов. Они искажают сигнал спутников или заглушают его — в итоге устройство считает, что находится в другом месте. Другими словами, против устройств используют GPS-спуфинг.

Другой, пока что гипотетический сценарий использования GPS-спуфинга, заключается в перехвате контроля над беспилотными автомобилями. С помощью поддельного радиосигнала можно заставить роботакси думать, что оно находится в другом месте, и изменить маршрут на нужный злоумышленникам.

Однако беспилотные автомобили ориентируются не только по спутниковым сигналам, но и по данным с камер и лидаров. А вот более простые устройства, например дроны, такой спуфинг-атакой вполне получится обмануть.

Атака посредника. Специалисты по безопасности называют такую схему MitM, man-in-the-middle. Это класс атак, в которых злоумышленник тайно встраивается в процесс обмена информацией. Таким образом он может незаметно для сервера и клиента читать и подменять данные. MitM-атаки могут использоваться в любых видах спуфинга, где есть канал связи: GPS, DNS, IP, ARC и так далее.

Подобные атаки известны еще с античных времен. Например, разведчики могли перехватить гонца вражеской армии и расшифровать приказ о перемещении войска. А затем отправляли своего гонца с новым приказом: отправить войско в другое место, где его ждала засада.

Во время Второй мировой войны английский математик Алан Тьюринг расшифровал алгоритм «Энигмы», который немцы считали невзламываемым. Союзники перехватывали радиограммы, расшифровывали их и понимали, как и где планирует атаковать неприятель.

Современные хакеры тоже перехватывают радиосигналы, но уже от публичных вайфай-точек: в гостиницах, ресторанах, отелях. Хакеры «встраиваются» в радиообмен и получают доступ к трафику. Если абонент отправит незашифрованное сообщение, хакер увидит его на своем устройстве.

Как защититься от спуфинга

Большинство спуфинг-атак направлены на операторов связи, дата-центры, серверы. Обычному пользователю с ними ничего не поделать, это задача системных администраторов и специалистов по информационной безопасности — они найдут советы в профильных изданиях.

А вот несколько простых советов, которыми может воспользоваться каждый, чтобы обезопасить себя и близких от фишинговых спуфинг-атак.

Перезванивайте сами. Всегда. Спуфинг-атаки — это не только хакерские махинации в интернете. Подделать могут голос или лицо вашего начальника, друга или близкого человека — с современными нейросетями это не так сложно.

Если пришло сообщение от банка, что ваши деньги в опасности, — перезвоните в банк по номеру с официального сайта или с банковской карты. В мессенджере приходит голосовое, в котором начальник просит сделать что-то необычное, — зайдите к нему в кабинет и переспросите.

В соцсети близкий человек прислал видео, на котором умоляет перевести деньги на карту, — перезвоните сами и убедитесь. Особенно если собеседник строго-настрого запрещает звонить: это мошенник не хочет, чтобы вы раскрыли его обман.

Не пользуйтесь публичным вайфаем. Хакеры легко могут перехватить трафик и совершить MitM-атаку. Лучше раздайте интернет с мобильного телефона. А если такой возможности нет, например в роуминге, воспользуйтесь программами, которые дополнительно шифруют трафик.

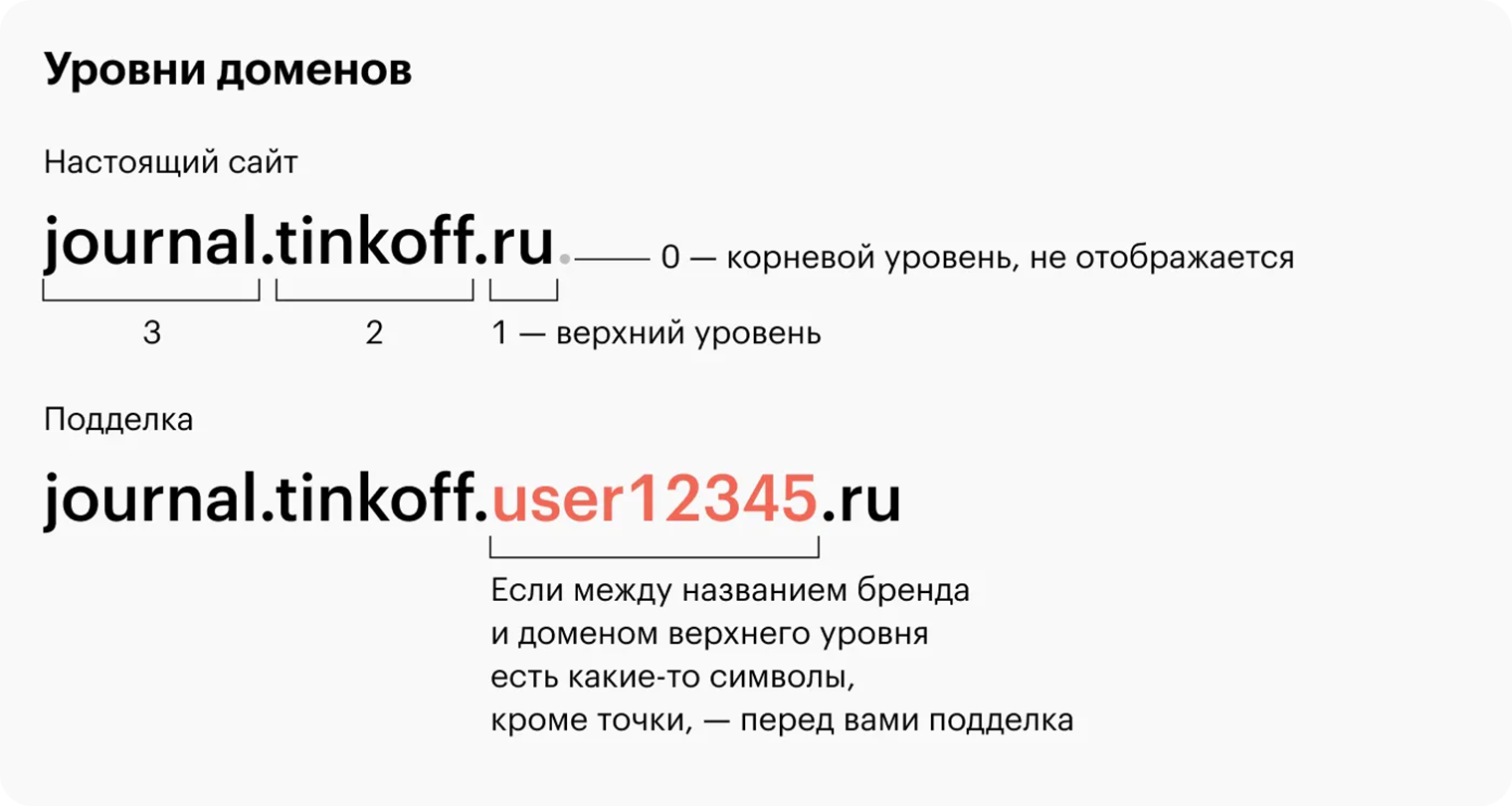

Проверяйте адресную строку. Мошенники любят регистрировать сайты, названия которых похожи на настоящие. Допустим, хакеры взломали вашего друга и от его имени прислали ссылку на tdank.ru вместо tbank.ru. Или вас просят оплатить доставку на сайте avito-oplata.com.

Часто ссылки маскируют под названия услуг: avito.mega-dostavka.ru. Но суть не изменится: это все равно будет другой сайт, не avito.ru, так что заходить на него опасно.

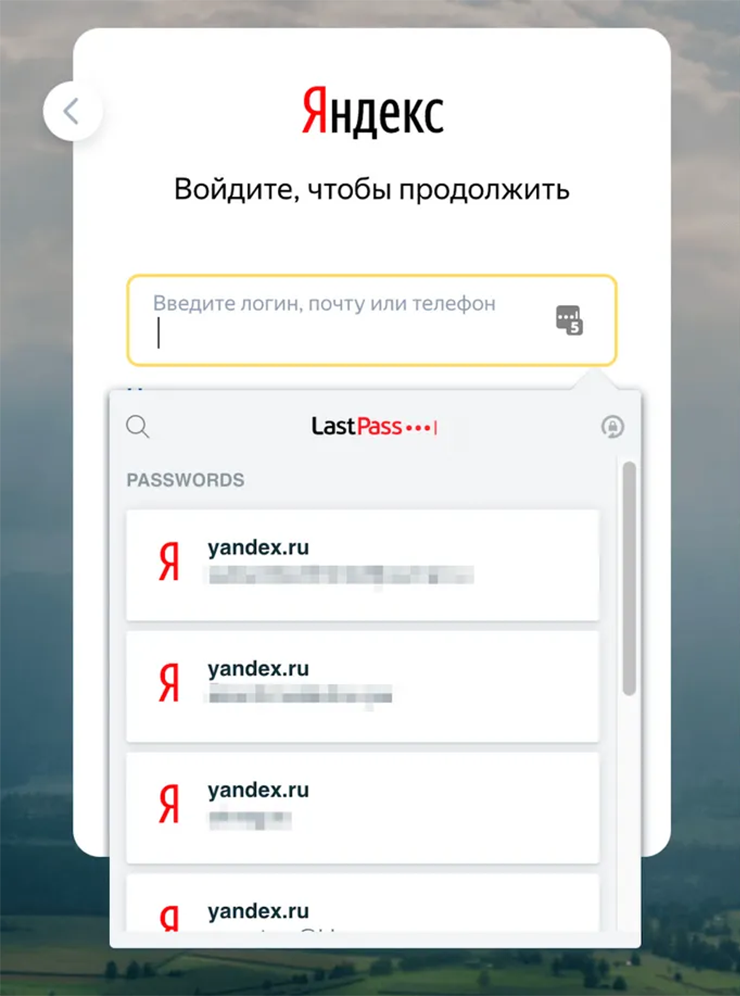

Используйте менеджер паролей. Главная польза этих программ в том, что они проверяют адрес сайта за вас. Если вы сохранили пароль для yandex.ru, то менеджер не предложит вставить его на сайте yandex.com или yanbex.ru. Если вы не видите подсказки от менеджера, сайт, скорее всего, поддельный. Вот, например, девять бесплатных проверенных менеджеров.

Более простой вариант — использовать менеджер паролей, встроенный в ваш браузер: «Сафари», «Яндекс-браузер» или «Гугл-хром». Если у вас одна учетная запись на всех устройствах, браузеры синхронизируют пароли. Если вы уже заходили на сайт с компьютера, подсказка с паролем появится и на смартфоне.

Используйте двухфакторную аутентификацию. Это дополнительный уровень защиты вашего аккаунта. Вторым фактором может быть, например, код из смс или одноразовый пароль, который запрашивается в дополнение к обычному. Даже если мошенник украдет пароль, подобрать код он не сможет.

Двухфакторную аутентификацию поддерживают все популярные сервисы. Обязательно включите ее в вашем почтовом сервисе, мессенджерах, банковских приложениях и социальных сетях.