Что такое фишинг и как его распознать

Как только интернет появился у большого числа людей, мошенники начали использовать его для кражи денег.

Первая массовая схема появилась в 1995 году в США. Мошенники рассылали сообщения в онлайн-чате крупнейшего американского провайдера AOL, представлялись сотрудниками и просили предоставить пароль от аккаунта для «подтверждения данных» или «проверки финансовой информации». Если пользователь сообщал пароль, мошенники перехватывали доступ к аккаунту и использовали его для рассылки спама.

В профильных журналах схему назвали phishing, от английского fishing — рыбная ловля, выуживание. Мошенники как бы забрасывают удочки: рассылают сообщения всем подряд и ждут, что кто-то клюнет и пришлет свои данные.

Я расскажу, как фишинг развивался и к чему пришел — и как защититься от него дома и на работе.

Вы узнаете

Что такое фишинг

Фишинг — это разновидность интернет-мошенничества, когда мошенник старается обманом получить доступ к важной информации: логинам и паролям, данным банковских карт и паспортов, кодам верификации, интимным фотографиям, важной переписке — всему, что может помочь ему получить деньги.

Акцент на похищении данных вместо денег отличает фишинг от других разводов, в которых мошенники лишь используют некоторые приемы из фишинга. Например, социальную инженерию, когда «майор ФСБ» уговаривает перевести деньги на «защищенный счет» или «сотрудник службы безопасности» просит сказать код из смс для отмены заявки на кредит.

Классическим фишингом принято считать мошенничество с помощью электронных писем, сообщений в мессенджерах и поддельных сайтов. В этой статье речь пойдет именно о них. Со временем для фишинга стали использовать и другие способы связи: например, телефон и смс. Для этих видов фишинга даже появились отдельные термины — «вишинг» и «смишинг». Про них я расскажу в будущих проводниках по финбезопасности.

По-настоящему массовым фишинг стал в нулевых. В 2005 году многие американские аналитики и главы компаний называли фишинг главной опасностью для бизнеса: тогда компании США зафиксировали 170 тысяч фишинговых атак, в следующем году — 268 тысяч, а в 2015 — уже полтора миллиона.

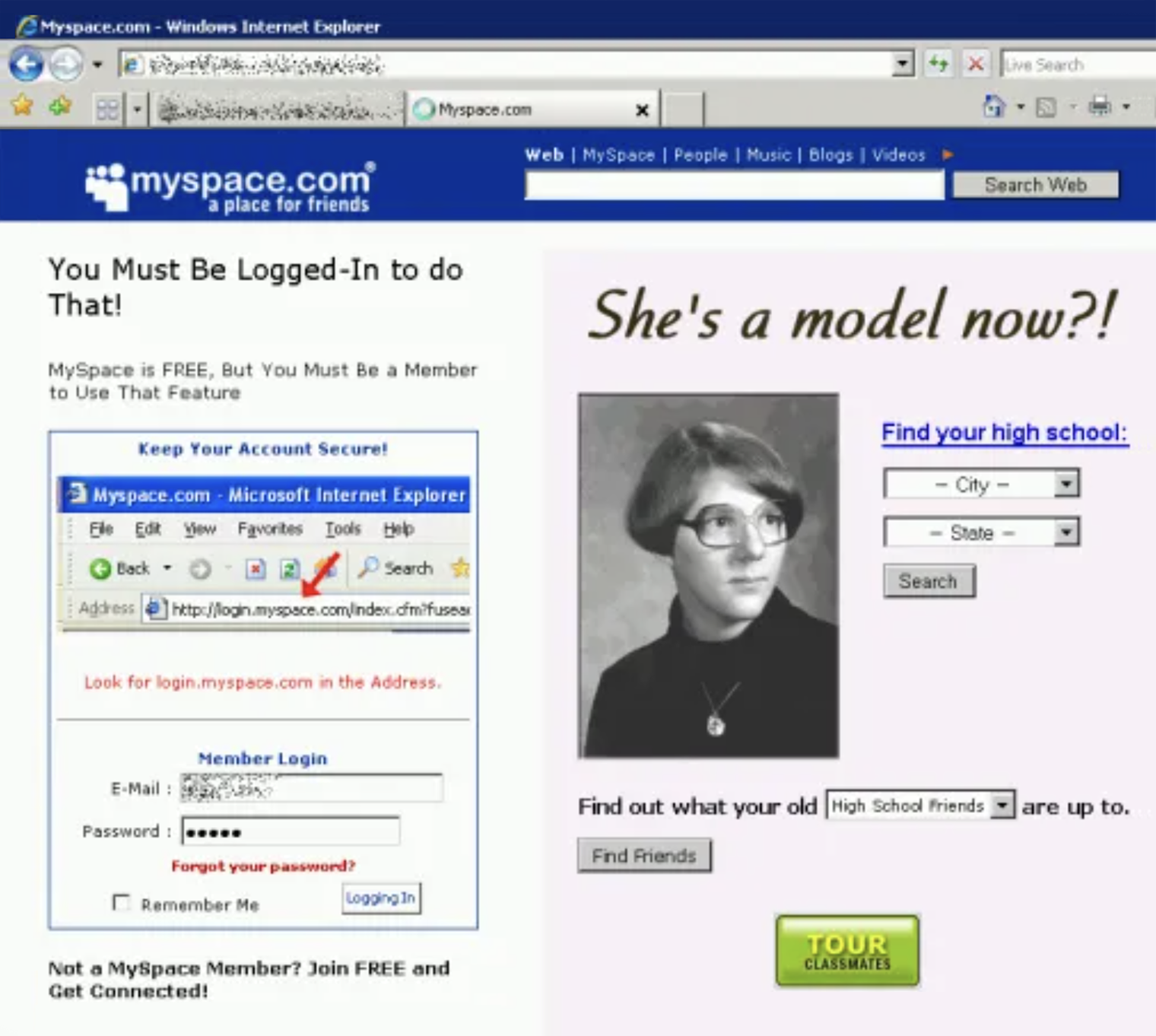

Атаковали и обычных людей — этому способствовало развитие соцсетей. Например, в 2006 году хакеры организовали атаку с использованием уязвимости в соцсети MySpace: они подменили ссылки на личных страничках пользователей — и те стали вести на фишинговые сайты, где у людей похищали логины и пароли.

Не отставали от американских коллег и российские мошенники. Одни предлагали пользователям «Вконтакте» бонусы, подарки и «секретные функции» — достаточно было оставить пароль на специальном сайте. Другие притворялись администраторами соцсети и пугали тем, что заблокируют страничку или удалят все фотографии, если пользователь не пришлет пароль «для проверки».

Более продвинутые мошенники охотились не за аккаунтами обычных людей в соцсетях, а за данными банковских служащих. В 2009 году сотрудник американского Comerica Bank открыл электронное письмо якобы от одного из клиентов. Он перешел по ссылке из письма и оказался на поддельном сайте, где ввел свой логин, пароль и токен безопасности банка.

Его учетные данные попали к злоумышленникам, которые за несколько часов перевели на свои счета почти 2 млн долларов. Банк смог вернуть 1,5 млн, а оставшееся попытался «повесить» на клиента, со счета которого украли деньги: мол, надо было лучше следить. Но не получилось: спустя два года тяжб клиент выиграл в суде.

Этот прецедент заставил многие банки пересмотреть свое отношение к информационной безопасности. Стало понятно, что если раньше их грабили вооруженные бандиты, то теперь это может сделать электронное письмо.

Какие цели у фишинговых атак и кого обычно взламывают

У фишинга два основных вектора атак: на компании и на частных лиц. Методы также зависят от размера компаний и известности людей.

Как атакуют крупные компании. Корпоративный фишинг требует тщательной и долгой подготовки, зато в случае успеха приносит хакерам очень много денег.

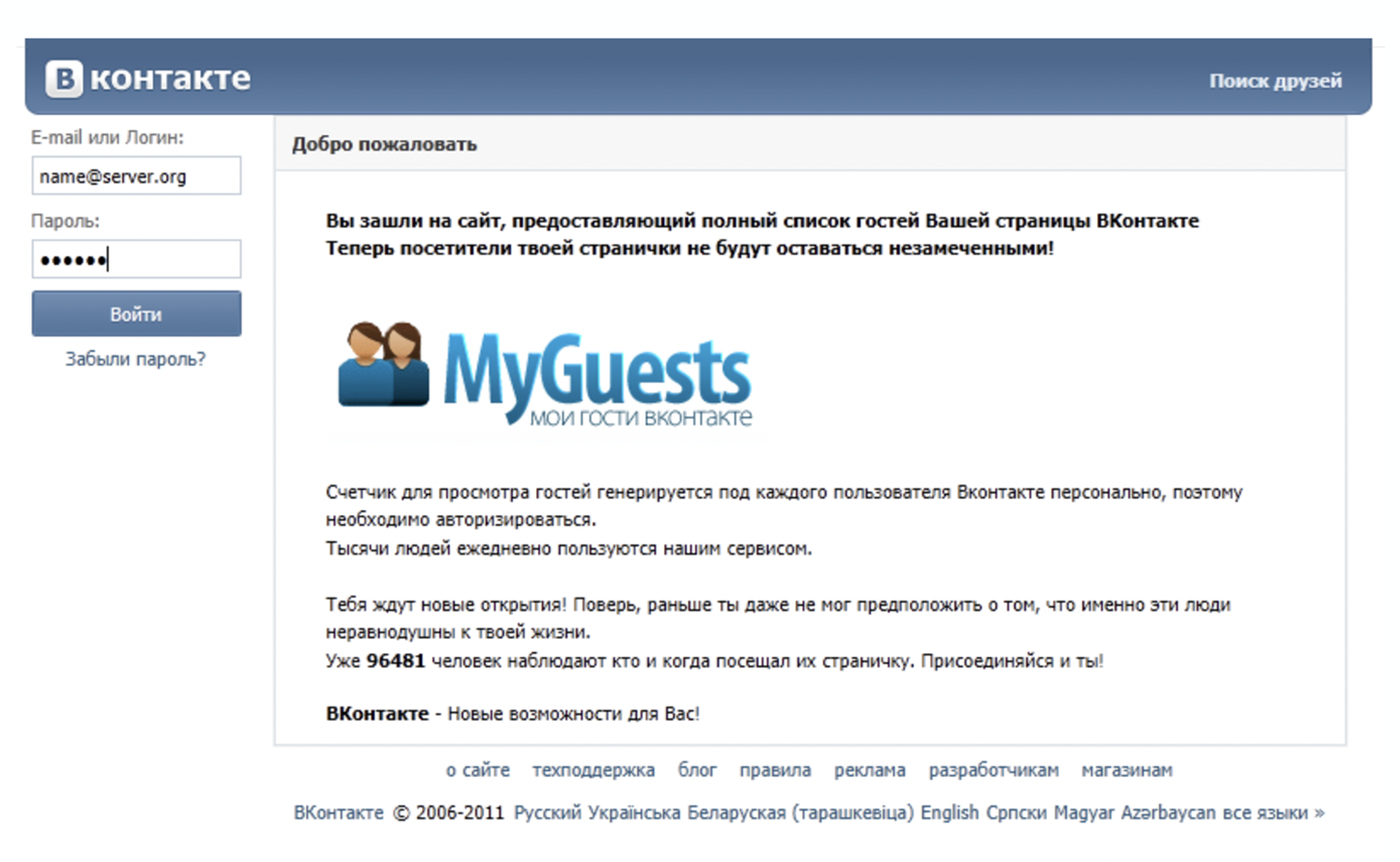

В середине июня 2020 года компания Twitter пострадала от самой масштабной атаки за всю историю своего существования. Хакеры получили доступ к административным инструментам соцсети и опубликовали от имени Билла Гейтса, Илона Маска и других известных личностей сообщения о бесплатной раздаче биткоинов. Якобы нужно присылать криптовалюту на специальный адрес — и вернется в два раза больше.

В ходе расследования оказалось, что хакерам даже не пришлось взламывать соцсеть. Они создали копию внутреннего корпоративного портала, а потом звонили сотрудникам, представлялись техподдержкой или коллегами и просили войти на этот портал под своими учетными записями. После этого с помощью похищенных паролей они заходили на настоящий внутренний портал — и через специальные инструменты публиковали сообщения от имени знаменитостей.

Таким образом мошенники «заработали» примерно 13 BTC, то есть около 120 тысяч долларов по курсу на момент взлома, или 400 тысяч долларов по курсу на момент публикации этой статьи. Жертв могло бы быть больше: одна из крупнейших криптобирж вовремя заметила атаку и заблокировала переводы на 30 BTC.

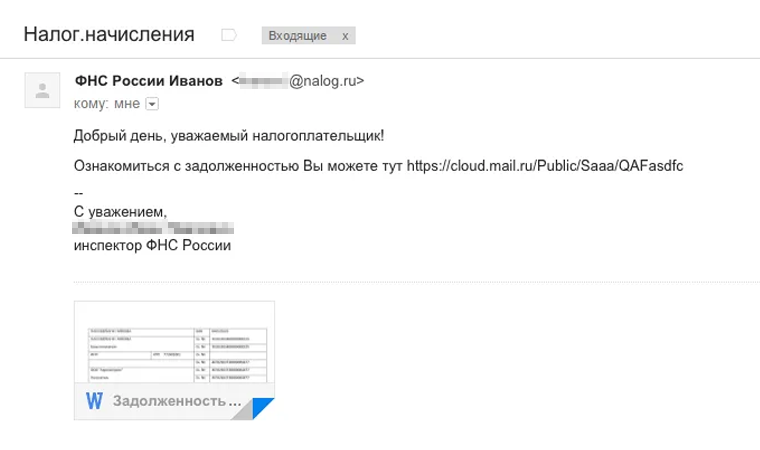

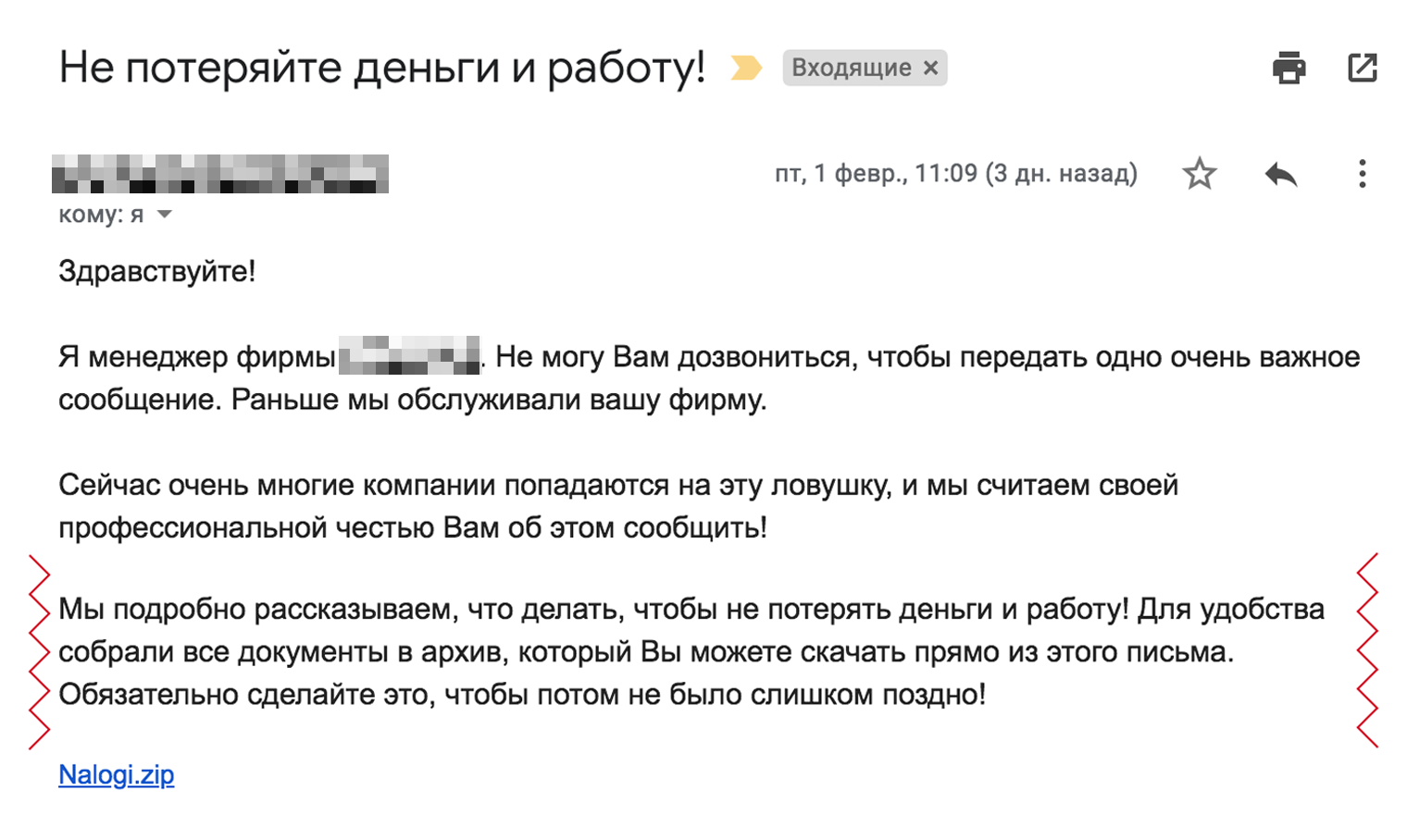

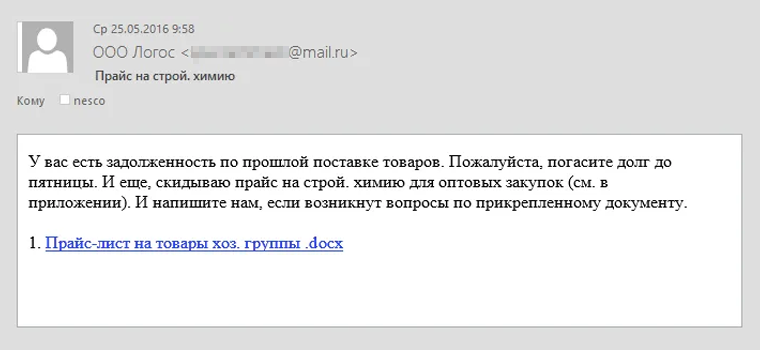

Как атакуют небольшие компании. Распространенная схема — письмо от поставщика или налоговой.

Представьте ситуацию. Сотрудник получает письмо на личную почту и пересылает его руководителю отдела кадров, чтобы тот проверил, все ли в порядке с налогами. Во вложенном документе оказывается вредоносный макрос — небольшая программка, которая автоматически запускается при открытии документа. Когда руководитель его открывает, макрос скачивает вредоносную программу, которая зашифровывает все файлы и показывает окно с требованием выкупа.

Или другой пример. Бухгалтеру присылают прайс-лист на услуги. Он скачивает документ, но тот не открывается. «Ну что поделать, разберусь потом», — думает бухгалтер и забывает про письмо.

А через неделю со счетов фирмы исчезает полмиллиона рублей. Оказывает, когда бухгалтер скачал документ, на его компьютер загрузилась троянская программа. С ее помощью хакеры подменили платежное поручение и вывели со счета фирмы все деньги.

Как атакуют знаменитостей. Порой хакеры охотятся за деликатной информацией: интимными фотографиями или чем-то компрометирующим. Затем эти данные продают в даркнете или используют для шантажа.

Больше всего ценятся «горячие» фото или компромат на известных людей: за них заплатит или сама звезда, чтобы защитить репутацию, или желтые журналы, которые охотятся за такими секретами.

Например, в 2014 году по интернету разлетелись интимные фотографии знаменитостей — в том числе Рианны, Аврил Лавин, Дженнифер Лоуренс, Мэри Кейт Олсен и Ким Кардашьян.

Часть знаменитостей взломали из-за уязвимостей облачного хранилища iCloud. Но к некоторым фото хакеры получили доступ с помощью фишинговых писем: от имени компании Apple попросили обновить пароль и ввести его на поддельном сайте.

Иронично, что новости про утечку фотографий привели к новому витку фишинга. Мошенники начали рассылать сообщения обычным людям — мол, обновите свой пароль по этой ссылке, а то его украдут так же, как у знаменитостей из новостей.

Как атакуют обычных людей. Мошенникам невыгодно создавать персональные схемы для кражи данных малоизвестных людей, так что это, как правило, массовые рассылки или обзвоны без особой подготовки. Расчет на то, что из огромного числа получателей фишингового письма хоть кто-то да перейдет по вредоносной ссылке или откроет документ во вложении.

Мошенники не знают, кто получит их письма, поэтому пишут их по тем же принципам, что и гороскопы, — чтобы каждый получатель мог сказать: «Ой, кажется, это про меня». А еще они вынуждены бороться с антивирусами и защитой от спама, поэтому их сообщения порой выглядят странно и нелепо.

Основная цель массовых атак — получить доступ к устройству или узнать что-то важное: номер карты, код из смс, данные паспорта, пароль от соцсети. Отсутствие персонального подхода хорошо иллюстрирует история читателя Т—Ж.

Как выглядят фишинговые письма, которые приходят всем подряд

Мне изредка приходят письма, что, дескать, сняли видео с моей веб-камеры, как я, хм, развлекался на порносайтах. Наивные, кого вздумали пугать разоблачением — человека поистине безупречной репутации! Я-то знаю, что на моем компьютере нет веб-камеры!

Как жаль, что и на письма адвокатов с многомиллионными наследствами от покойных однофамильцев из стран Африки я тоже не отвечаю, из опасения подпортить ту же репутацию :)

Кстати, и моих интимных фото мало того что не существует в природе, так еще вряд ли они кого-то заинтересуют, увы.

Какие бывают методы фишинга

Социальная инженерия. Это метод фишинга без использования специальных технических средств. Мошенник никого не взламывает, не подсаживает вирус и не перехватывает трафик. Все данные человек выдает сам — под действием обмана, угроз и манипуляций. Когда аферисты притворяются сотрудниками полиции, Центробанка и ФСБ — это как раз социальная инженерия.

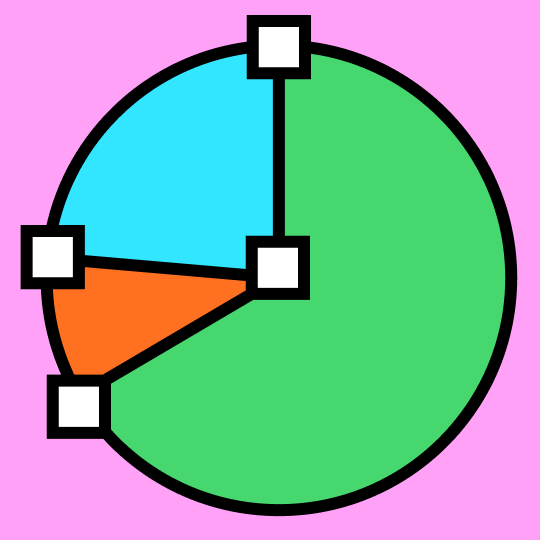

Это самый популярный метод фишинга. По данным компании Positive Technologies, на социальную инженерию в 2022 году пришлось 43% успешных атак на компании и 93% — на физлиц.

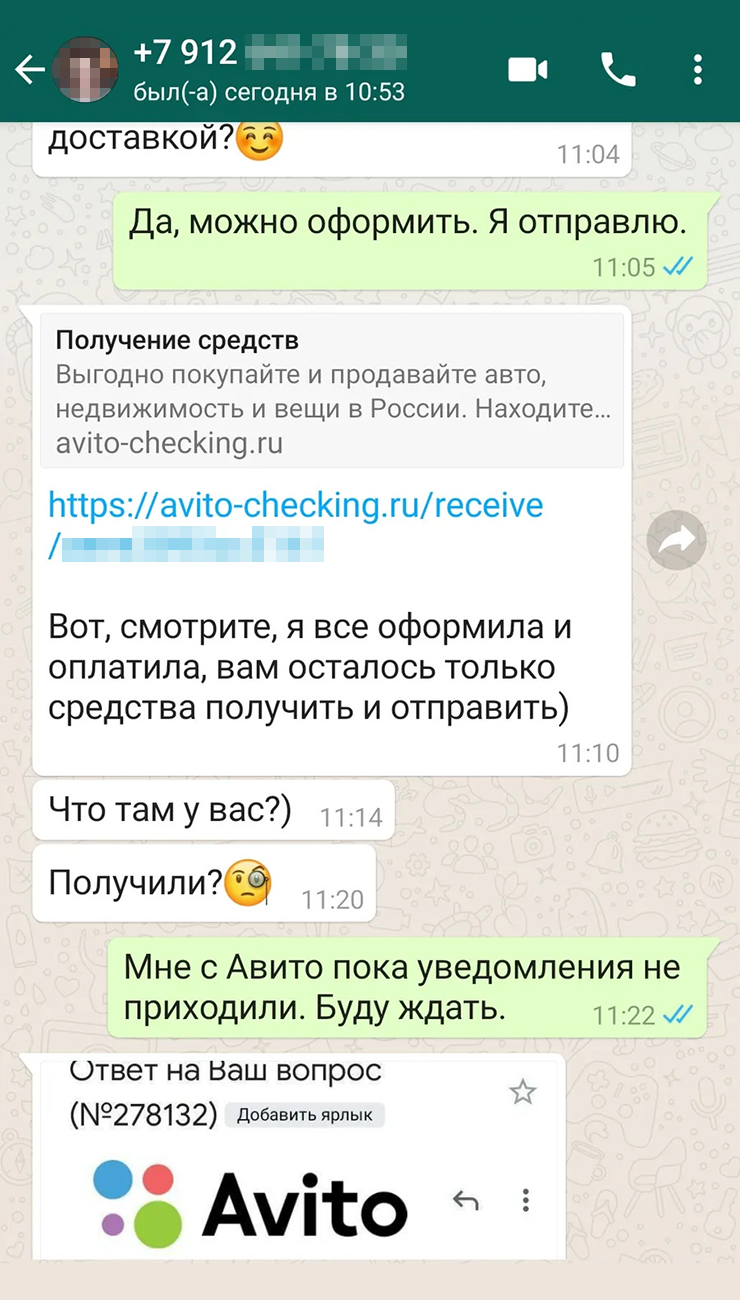

Фишинговые ссылки. Задача мошенника — убедить получателя письма или сообщения, что нужно перейти по присланной ссылке. Этот метод особенно популярен на досках объявлений вроде «Авито». Скажем, покупатель пишет продавцу, что уже оплатил товар и доставку и тому надо лишь получить свои деньги на сайте avito-dostavka-msk.ru, avito-deiiveri.ru или что-то в этом роде.

По ссылке откроется фишинговый сайт — почти точная копия настоящего. С одним отличием: все данные, которые вы там введете, попадут в руки мошенникам.

С такими ссылками часто сталкиваются наши читатели — для них это явный красный флаг.

Как мошенники на «Авито» присылают ссылки на фишинговые сайты

Столкнулись с подобным разводом на «Авито». Возникли подозрения, когда покупатель согласился оплатить доставку б/у товара, хотя сумма превышала стоимость нового товара.

Начали писать сразу в «Вотсап» и скинули ссылку на avito.id903276934.com/cash49092087. Страница сделана добротно. Есть чат и, конечно, форма для ввода данных карт.

Не ведитесь и перепроверяйте правильность ссылок всех интернет-магазинов и сервисов: для «Авито» это avito.ru.

Если хотите принести пользу в таких ситуациях — пишите в службы техподдержки официальных ресурсов. Указывайте ссылку, которую вам прислали, и телефон, по которому с вами связывались. Пусть они с ними воюют, у них есть для этого штат сотрудников. Успешных онлайн-сделок!

Вчера некая Екатерина и меня пыталась развести аналогичным способом. Тоже на продаже обуви. Ссылка была на www.avito-checking.ru. Тоже разговор перевела с чата «Авито» в «Вотсап». Но я недавно уже продавал через «Авито» и понял, что действует мошенник.

Только что такое же было. Я ответила, мошенникам как-то не зашло ;-)

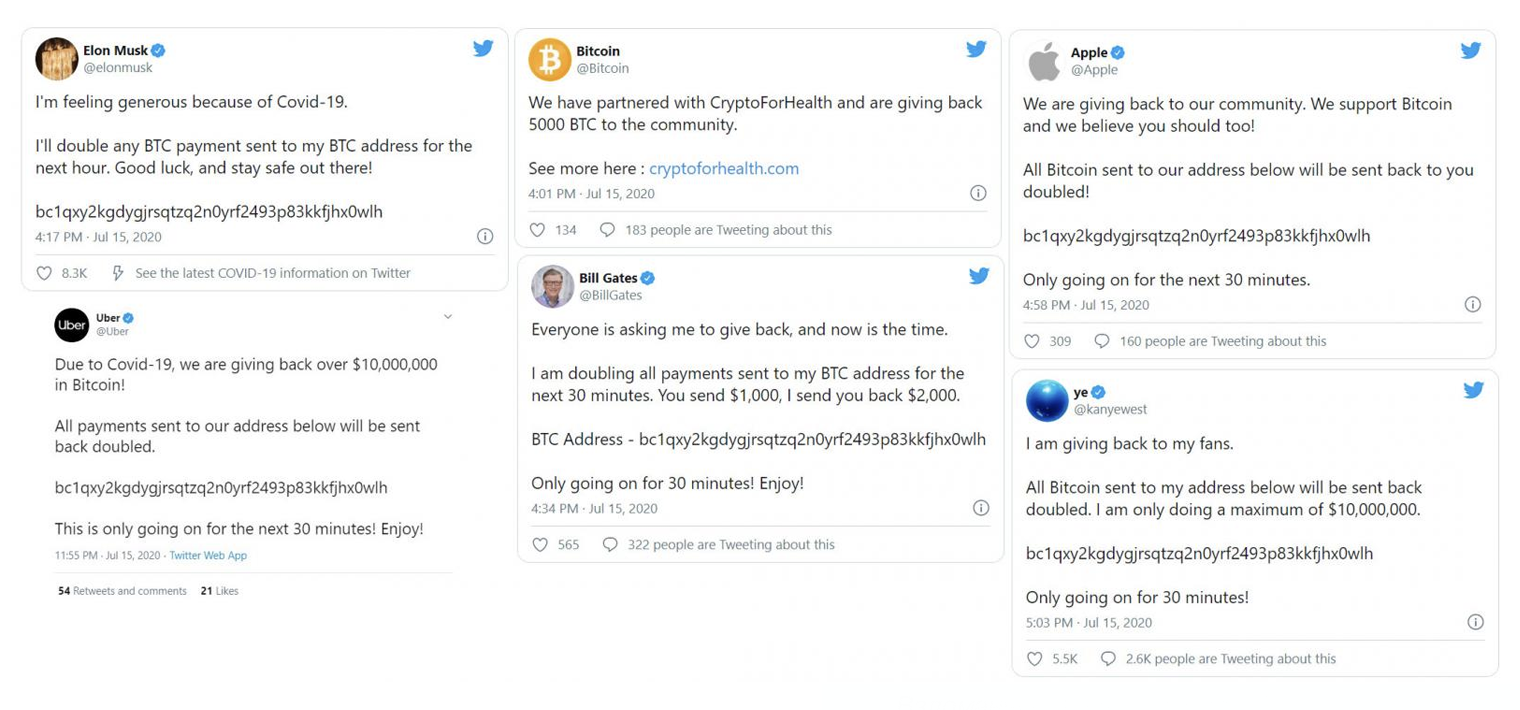

Фишинговые сайты. Когда в России стала популярна социальная сеть «Вконтакте», мошенники освоили такой прием. Они писали людям с незнакомого аккаунта что-то вроде «Ну ты вчера и зажег на вечеринке! Фотки просто стыдоба, зацени!» — и кидали фишинговую ссылку на сайт, который полностью копировал окно входа в социальную сеть.

Многим было любопытно посмотреть, что же там за фото такие. Они думали, что во «Вконтакте» какой-то сбой, и без сомнений вводили логин и пароль от своего профиля. Разумеется, эти данные тут же утекали к мошенникам, которые меняли пароль и угоняли страничку. Этот развод жив до сих пор — вместе с остальными схемами, популярными в соцсетях.

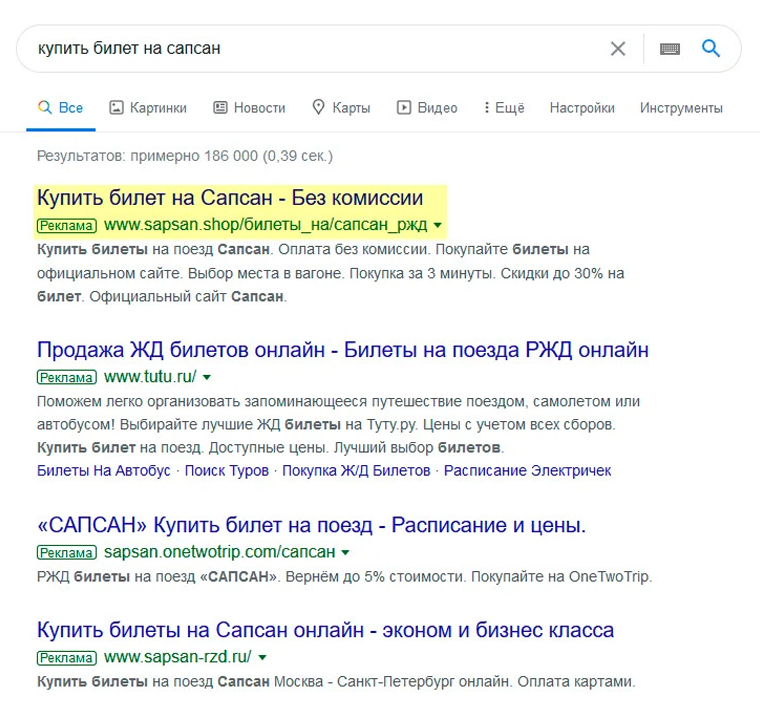

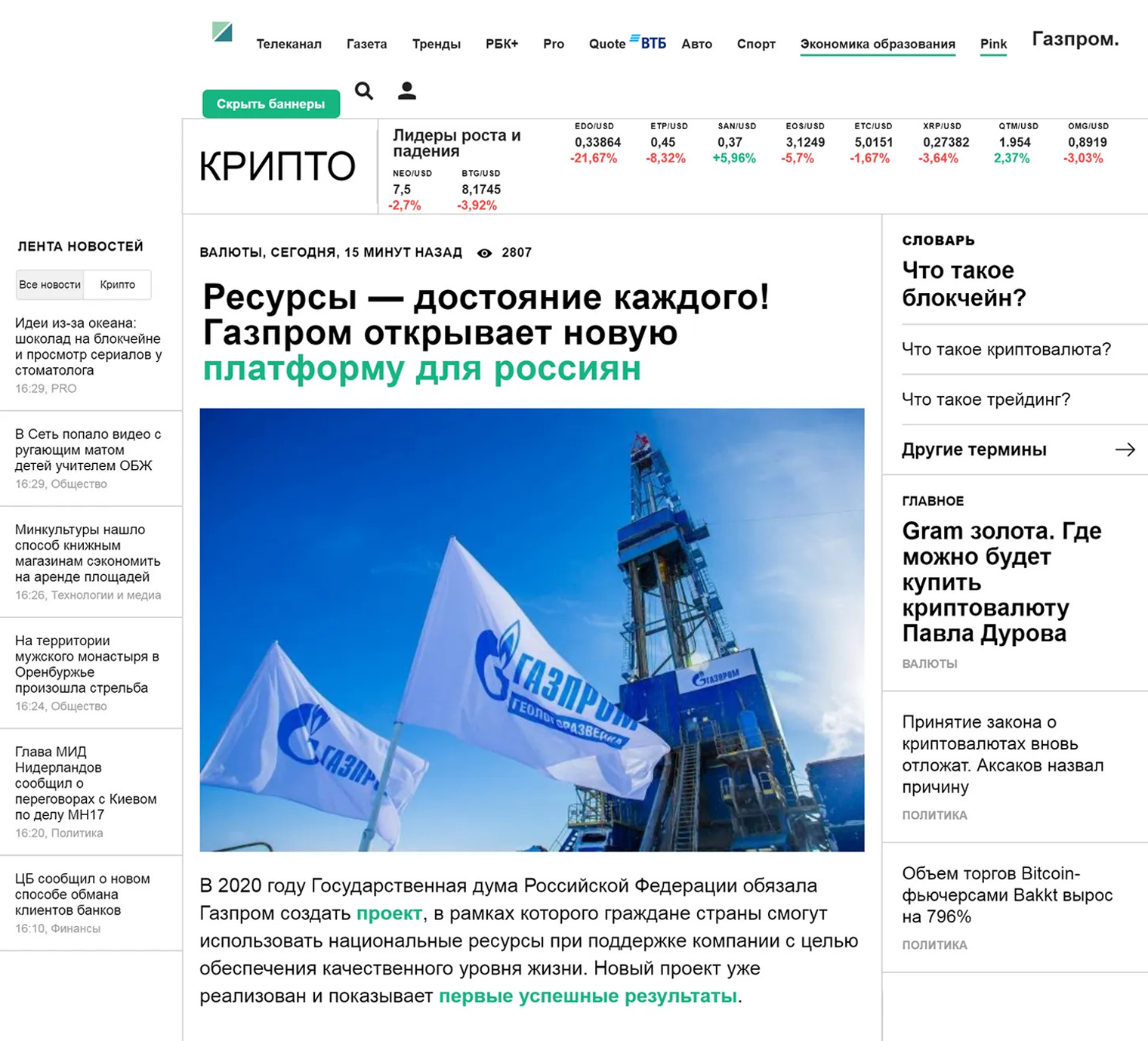

Подделать можно любой сайт, но мошенники чаще всего копируют самые известные. Например, на поддельном сайте РЖД продают дешевые билеты на «Сапсан», а на сайте ресторана просят оставить предоплату за бронь столика.

Часто мошенники копируют сайты крупных компаний, которые обещают поделиться доходами со всеми желающими. Например, мы рассказывали про фальшивый сайт «Газпрома», на котором всем гражданам России обещали по 8500 $ в месяц. Пострадавших были готовы принять другие мошенники — из «Азиатского фонда защиты инвесторов», который маскировался под настоящий фонд.

Только за первые два месяца 2023 года российские специалисты по безопасности обнаружили 5,2 тысячи фишинговых сайтов — в три раза больше, чем за аналогичный период 2022. Из них Роскомнадзор заблокировал всего 10% подделок — 523 сайта.

Фишинговые приложения. Подделки в магазинах приложений были чуть ли не с самого их открытия. Но после того как из Google Play и App Store удалили приложения крупных российских банков и компаний, подделок стало в разы больше: появились мошеннические копии RuStore и RuMarket, приложений Сбербанка и ВТБ.

Зачастую там просто показывают рекламу, а мошенники получают за это вознаграждение. Но некоторые приложения требуют предоставить им доступ к фотографиям или данным телефона. Хакеры сканируют устройство, находят чувствительные данные, а затем используют их для шантажа или взлома.

Другие подделки обещают быстрый заработок: например, через социальные выплаты, сверхприбыльные инвестиции или майнинг криптовалют. Все они созданы для воровства денег. Почитайте, как вычислить приложение-подделку.

Ловля «на живца». Редкий, но действенный метод, который обычно используется для атаки на компании. Например, хакер оставляет возле офиса флешку с надписью «Пароль от биткоин-кошелька» или диск «Зарплатная ведомость руководства». Расчет на то, что кто-то из сотрудников вставит носитель в свой компьютер, заразит его вирусом и тем самым предоставит хакеру доступ во внутреннюю сеть компании.

Американские ученые решили провести эксперимент, чтобы выяснить, насколько люди склонны использовать найденные устройства, — и разбросали по территории Иллинойсского университета 297 флешек. Когда кто-то подключал их к компьютеру с выходом в интернет, ученым приходило оповещение. В итоге оказалось, что сигнал подала почти половина флешек.

Любопытно, что 68% из тех, кто согласился ответить на вопросы ученых, утверждали, что вставили флешку в компьютер, чтобы найти личную информацию владельца, связаться с ним и вернуть потерю. Но такое альтруистическое стремление может поставить под угрозу сеть крупной компании.

Претекстинг. Метод, когда мошенник сначала разыгрывает невинный спектакль, чтобы разогреть потенциальную жертву: например, проводит опрос про любимые музыкальные группы. А потом предлагает оставить данные банковской карты, чтобы получить вознаграждение. Или представляется службой технической поддержки работодателя, задает обычные вопросы, а потом просит логин и пароль от учетной записи, чтобы что-то обновить. Разводы с заполнением анкет и опросов тоже используют этот прием.

С помощью претекстинга мошенники часто обманывают блогеров под видом рекламодателей. Например, в выпуске подкаста «Схема» про фишинг мы рассказали историю Николая Чумакова. Николаю поступило предложение о покупке рекламы в его телеграм-канале, и ему прислали ссылку на сайт со статистикой. Сайт сразу показался странным, но после долгих уговоров Николай все же ввел там свои данные. Вечером того же дня он потерял доступ к каналу, а мошенники потребовали выкуп 4000 $ — послушайте эту историю.

Как и большинство других мошеннических приемов, претекстинг нацелен не на взлом компьютера, а на использование уязвимостей нашей психики — чтобы сработал человеческий фактор. Ключевой момент в следующем рассказе нашего читателя — предварительная переписка с мошенником. Это и отличает претекстинг от обычного фишинга.

Как угоняют каналы на «Ютубе» с помощью претекстинга

На днях взломали и угнали ютуб-канал известного интернет-ресурса мобильно-компьютерной тематики mobile-review.com, который, по иронии судьбы, в числе прочего регулярно учит своих читателей «цифровой безопасности и гигиене».

Доступ к каналу, как пишет главред, имело всего три человека, безопасность была выстроена по рекомендациям «Гугла» — привязан дополнительный адрес почты, номер телефона, включена двухфакторная авторизация.

Но ничто не спасло от человеческого фактора. Один из этих троих людей получил письмо, как ему показалось, от потенциальных рекламодателей, вступил в переписку и в следующем письме открыл приложенный файл с техническим заданием. Его ни на секунду не смутил размер файла — 750 мегабайт — и расширение pdf.scr. Он его запустил.

Последующие пару дней вся редакция mobile-review в поте лица восстанавливала доступ.

Уэйлинг. Некоторые мошенники вместо массовых атак предпочитают узкоспециализированные и хорошо подготовленные. Такие схемы называют whaling phishing или whaling attack, дословно — «охота на китов».

«Охотники на китов» тщательно изучают структуру компаний и пытаются понять, кому и от чьего имени можно написать, чтобы быстро и без подозрений украсть деньги или данные.

Например, в 2015 году от такой атаки пострадала компания Mattel — производитель куклы Барби и других игрушек. Хакеры от имени нового главы компании прислали письмо в финансовый отдел и попросили перевести 3 000 000 $ на счет в китайском банке. Сотрудники не распознали подвох, подготовили перевод и даже получили согласие двух других руководителей — те тоже ничего не заподозрили.

Обман обнаружили лишь спустя три часа после того, как деньги ушли из компании.

А в 2016 году соцсеть Snapchat допустила утечку информации о зарплатах сотрудников. Хакеры написали письмо в отдел кадров от имени главы компании — и просто попросили прислать табличку со всеми данными.

Как распознать фишинговые письма и сайты

Профессионально выполненную фишинговую атаку вычислить практически невозможно. К счастью для нас, простых людей, такие атаки в основном совершают на крупные компании или известных персон.

А вот массовую атаку распознать довольно просто. Вот что ее выдает.

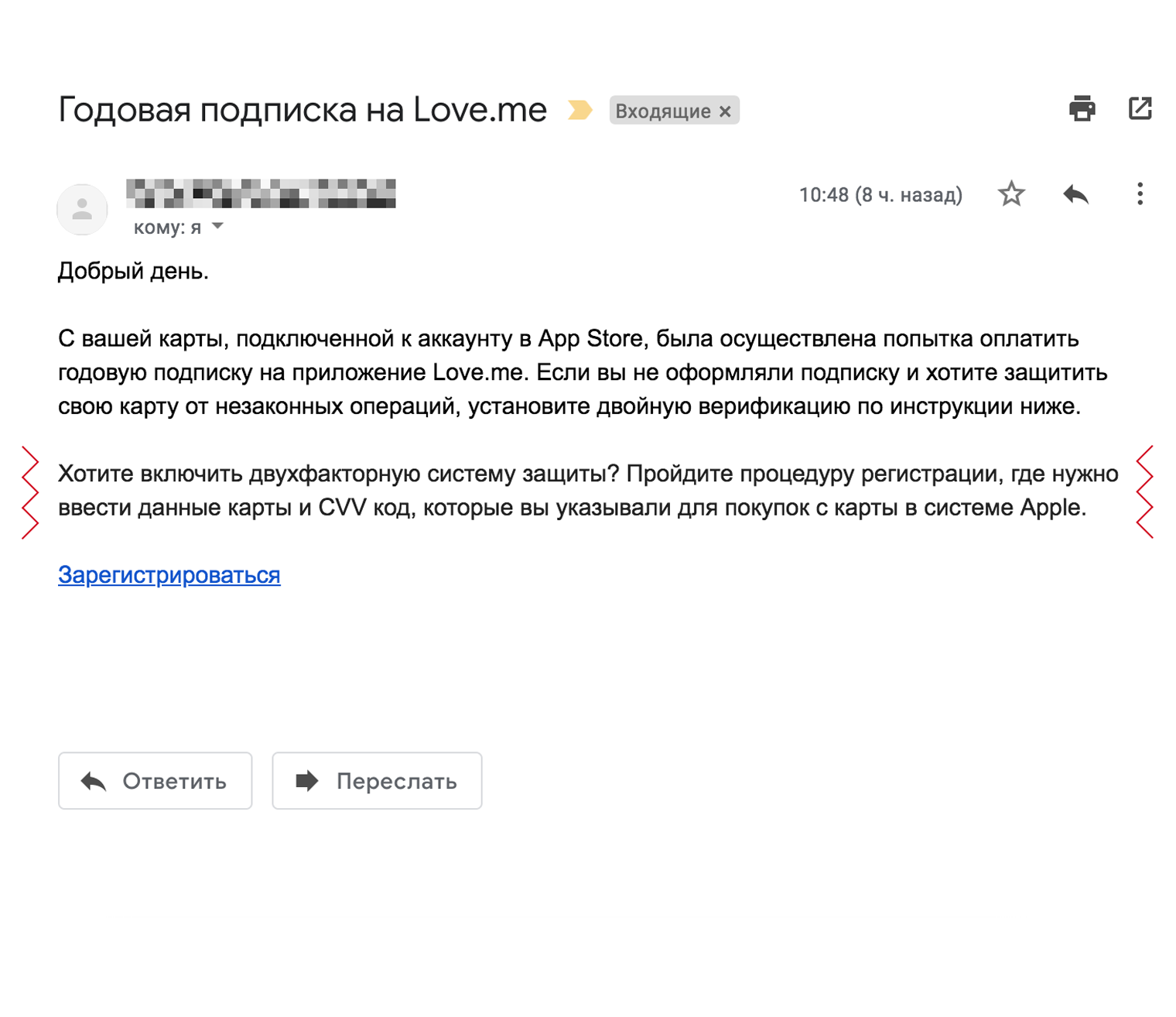

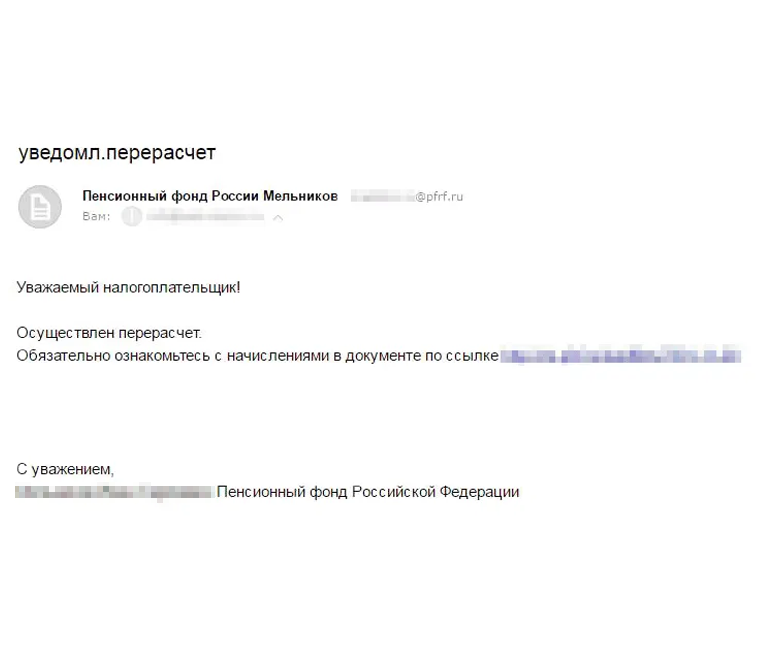

Общие или неофициальные приветствия. Если отправитель не обращается к вам по имени, а называет «дорогим другом» или «уважаемым клиентом», письмо лучше проигнорировать — и тем более не скачивать вложения.

Неожиданные привлекательные предложения. Мошенники обещают золотые горы: дорогой приз за прохождение опроса, компенсацию за просмотр рекламы в интернете, высокооплачиваемую работу, для которой не нужен опыт, или другой способ быстрого заработка по принципу «миллион за неделю — легко».

Подозрительные домены. Мошенники могут представиться крупной компанией, но адрес их сайта будет каким-то вроде w6world.space или investdohod28.online — никак не пересекающимся с названием. Настоящие компании обычно выбирают для доменов созвучные названия: например, yandex.ru у «Яндекса» или lenta.com у «Ленты».

Угрозы и запугивания. Иногда мошенники специально запугивают получателя, чтобы было легче добиться своего: «у вас задолженность по договору», «подтвердите вашу учетную запись, иначе аккаунт будет удален», «вам письмо из госорганов, срочно скажите код из смс, чтобы его получить, а то на вас подадут в суд за оскорбление власти».

Призывы поспешить. Главное, что стоит запомнить, — деньги и спешка несовместимы. Когда вам звонят по поводу денег и вы чувствуете нервное напряжение, стоит взять паузу, чтобы унять эмоции и не совершить ошибку. В нашем курсе «Как защититься от мошенников» этому посвящен отдельный урок.

Запрос личной информации. Фишеры охотятся за чувствительной информацией, например фотографиями паспортов или данными карт. Конечно, это бывает нужно и честным компаниям: скажем, если вы оформляете билеты на самолет. Но если вы ничего не оформляете, а требование предоставить информацию застало вас врасплох, возможно, вы столкнулись с фишингом. А если требуют назвать три цифры с обратной стороны карты, код из смс или пароль — это точно мошенники.

Такую схему они практикуют не только через электронную почту, но и через мессенджеры. Почитайте, как выманивают номера телефонов у пользователей «Телеграма» через бота, обещающего списать все долги и кредиты.

Ошибки и небрежности в оформлении сообщений. Даже в письме от настоящей компании может быть опечатка. Но если сообщение пистрит ошибкамми, лишними про белами,слипшимися знаками препинания,и страннbiми 3аменами букв — это мошенники пытаются обойти антиспам-защиту. Ну или просто плохо владеют русским языком.

Как защититься от фишинга по электронной почте

Изучайте методики фишинга: если читаете эту статью — вы уже на верном пути. Если хотите усилить личную безопасность, пройдите наш бесплатный курс «Как защититься от мошенников» — первые три урока как раз посвящены разнообразным схемам фишинга и способам защиты от них.

Вот еще несколько советов, которые помогут защитить личные данные и деньги.

Не переходите по подозрительным ссылкам. Так на ваше устройство точно не попадет вирус, а хакеры не перехватят трафик. Но если очень любопытно, что ждет по ссылке, поступайте как профессионалы: используйте виртуальную машину или специальное устройство для тестов, на котором нет личных данных.

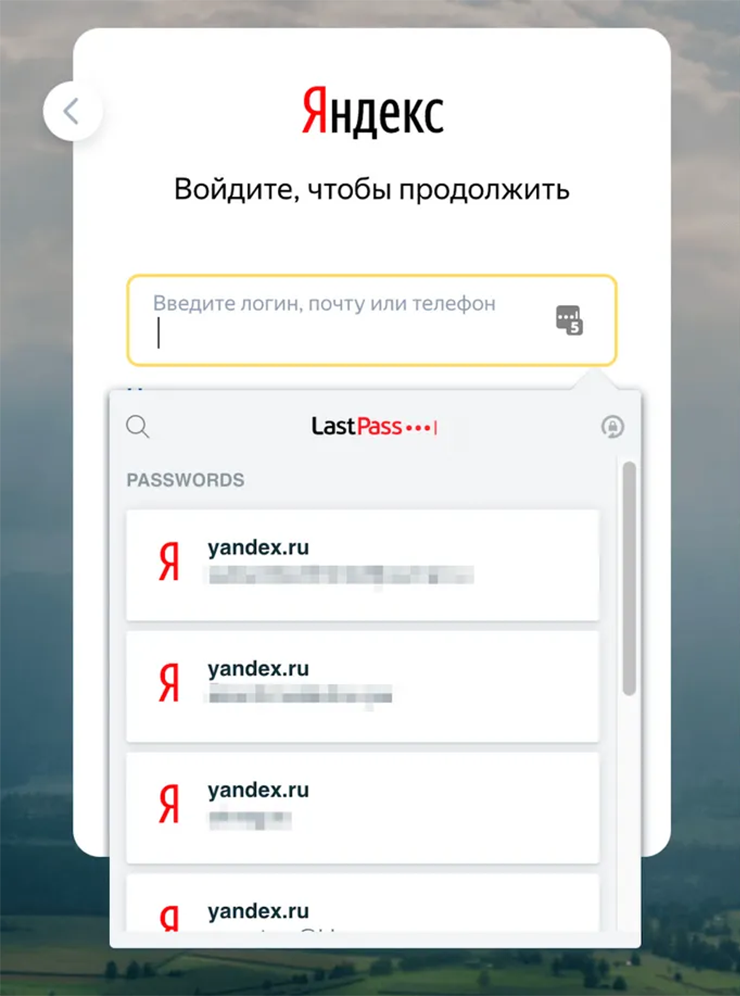

Используйте менеджер паролей. Это программа, которая запоминает и защищает пароли. Они хранятся в зашифрованном виде, так что даже разработчики такой программы не смогут их прочитать.

Главная польза менеджеров в том, что они проверяют адрес сайта за вас. Если вы сохранили пароль для yandex.ru, то программа не предложит вставить его на сайте yandex.com или yanbex.ru. Так что, если вы не видите подсказки от менеджера, сайт, скорее всего, поддельный. Вот, например, девять бесплатных проверенных менеджеров.

Еще более надежный вариант — использовать менеджер паролей, встроенный, например, в «Сафари», «Яндекс-браузер» или «Гугл-хром». Если у вас одна учетная запись на всех устройствах, браузеры синхронизируют пароли. Если вы уже заходили на сайт с компьютера, подсказка с паролем появится и на смартфоне.

Установите антивирус. Он предупредит, если вы перейдете на подозрительный сайт, и заблокирует загрузку, если вы нечаянно скачаете зараженный файл. Но не стоит думать, что с антивирусом вы под стопроцентной защитой: мошенники постоянно совершенствуют методы обхода защиты и пишут новые вирусы. К тому же антивирус не поможет, если вы после всех предупреждений все-таки введете данные карты или пароль на фишинговом сайте. Вот с каких антивирусов можно начать.

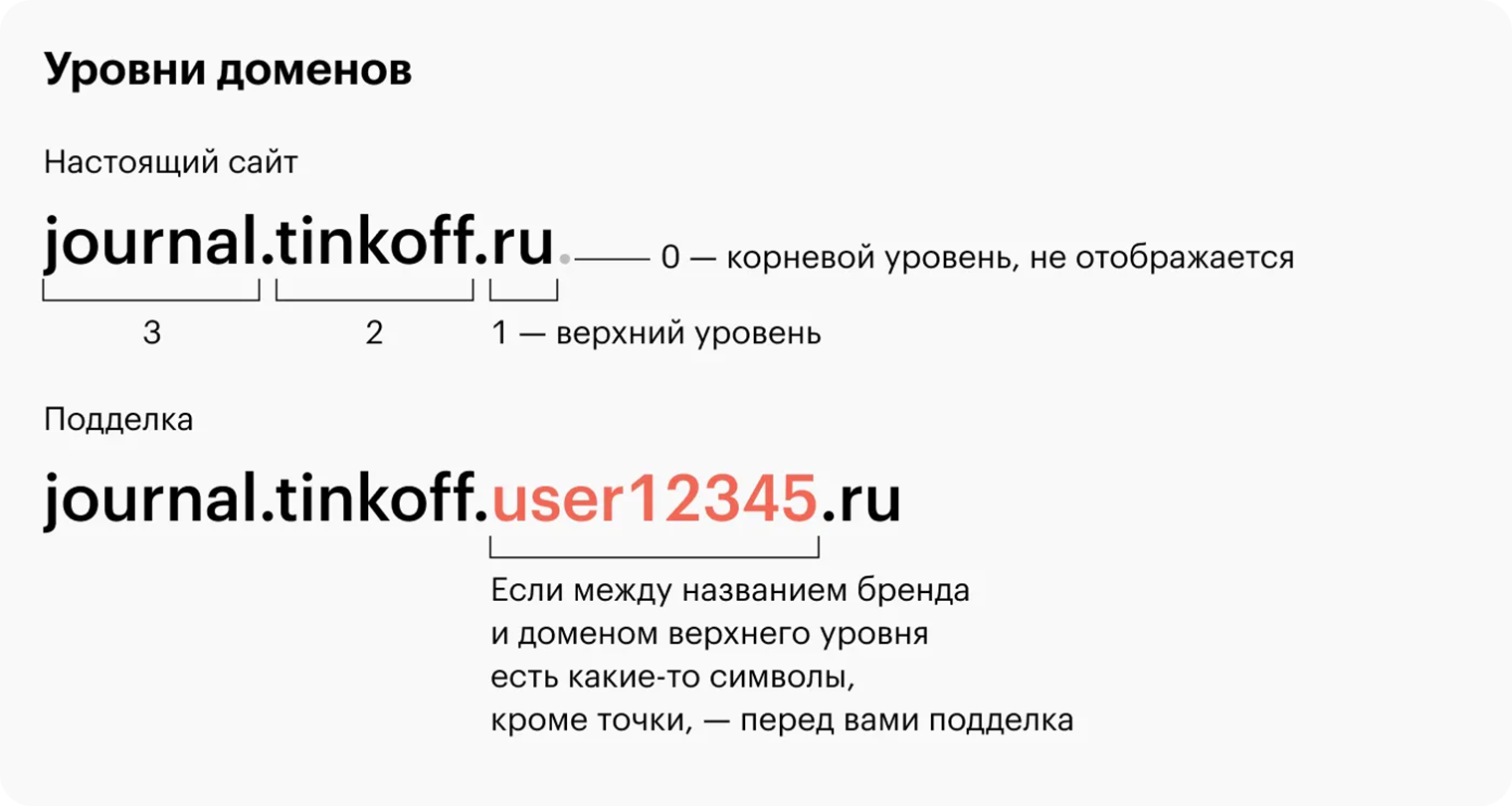

Проверяйте адресную строку. Если между названием бренда и доменом верхнего уровня есть какие-то символы, кроме точки, — перед вами подделка. Сайт wildberries.ru — настоящий, сайт wildberries.id8987.ru — мошеннический.

Доменом верхнего уровня называют символы в конце адреса сайта, обычно они кодируют страну, к которой приписан сайт. Например, в России это .ru, .рф и .su, который раньше принадлежал СССР. А домены .com и .net — международные.

Даже если ссылку прислал близкий человек, внимательно прочитайте адрес, прежде чем вводить там какие-либо данные. Быть может, вашего знакомого взломали, а ссылка ведет на поддельный сайт.

Не игнорируйте непонятные символы в адресной строке: скорее всего, это не пыль на мониторе, а попытка вас обмануть.

Часто мошенники вместо случайных символов маскируют ссылки под названия услуг: avito.mega-dostavka.ru. Но суть не изменится: это все равно будет другой сайт, не avito.ru, и заходить на него опасно.

Запомнить

- Фишинг — это разновидность интернет-мошенничества, когда мошенник старается получить доступ к чувствительной информации: логинам и паролям, данным банковских карт и паспортов, кодам верификации, интимным фотографиям, важной переписке — всему, что может помочь ему получить деньги.

- Обычных людей пытаются обмануть с помощью обезличенных и однотипных схем, поэтому их легко научиться вычислять. А вот для атак на крупные компании или известных личностей мошенники придумывают индивидуальные подходы.

- Самый популярный метод фишинга — социальная инженерия. Мошенник никого не взламывает, не подсаживает вирусы и не перехватывает трафик: он уговаривает человека выдать данные во время общения — при помощи обмана, угроз и манипуляций.

- Чтобы легко распознавать фишинговые ссылки, нужно понять, чем домен второго уровня отличается от домена третьего уровня. Например, avito.expres-d0stavka.ru — это фишинговый сайт, а avito.ru/dostavka — настоящий.