Кто такой специалист по кибербезопасности и как им стать

Подразделение кибербезопасности защищает ИТ-системы и данные компаний от взломов и вредоносных программ, оценивает риски по таким происшествиям.

В сфере много карьерных треков: можно стать «атакующим» специалистом, который проверяет корпоративные системы на возможность взлома, можно строить архитектуру программ, чтобы в них было трудно проникнуть, и так далее.

В статье я на примере своего профессионального пути расскажу, как найти работу в кибербезопасности, чем придется заниматься и где получить нужные навыки. Рекомендации подойдут и разработчикам с опытом, которые хотят сменить вектор в ИТ, и новичкам, которые только ищут свою нишу.

Как попасть в кибербезопасность

Чем занимается специалист по кибербезопасности

Сфера ответственности. Задача специалиста по кибербезопасности — сделать так, чтобы атака на компанию стоила дороже, чем выгода, которую из нее извлечет злоумышленник.

Традиционно наибольший спрос на безопасников в тех областях, где из-за атак несут огромные убытки: банки, промышленность, финтех-компании, электронная торговля. К этому стандартному набору добавляют государственный сектор и медицину.

Траектории развития сотрудника в кибербезопасности

| Область | Чем занимается | Нужен ли опыт |

|---|---|---|

| Реагирование на инциденты, или Security Operations Center, SOC | Такое подразделение в компании выявляет следы атак, реагирует на инциденты информационной безопасности | Порог входа невысокий: в сферу можно попасть на «первую линию» — анализ инцидентов. Там из большого потока событий вычленяют те, которые вероятнее всего — следствие атаки, — и инициируют расследования по ним |

| Тестирование на проникновение, или pentest, offensive | Подразделение сфокусировано на поиске слабых мест в ПО или процессах: специалисты имитируют действия хакеров и пытаются взломать системы, сайты и сервисы компании | В эту область можно попасть, наработав практический опыт взлома инфраструктуры, например, к этому готовят известные курсы от OffSec. Расскажу о них ниже |

| Комплаенс | Часто надзоpные органы или регуляторы вынуждают компании заниматься информационной безопасностью. Такие специалисты помогают фирме соответствовать требованиям, ведь разобраться в их количестве непросто | Легко войти с юридической базой или опытом работы с регуляторами. Бэкграунд в безопасности не то чтобы необходим, но желателен |

| Инфраструктурная безопасность | Большой блок, куда входит сетевая, облачная и серверная безопасность, а также безопасность интернета вещей | Достаточно легко попасть в администрирование средств защиты информации, в другие сферы без опыта войти сложнее |

| Безопасность приложений, или application security | Это безопасная разработка: специалисты помогают сделать приложения, которые компании разработали сами, как можно более защищенными от потенциальных злоумышленников | Лучше всего приходить с опытом разработчика, кандидатам с нуля вряд ли предложат работу: нужно знать специфику процессов разработки, хотя бы один-два языка программирования |

| Криптография | Отвечает за цифровые подписи и шифрование данных, пронизывая множество ИТ-процессов | В основном компаниям нужны специалисты для поддержания PKI, инфраструктуры публичных ключей, которые позволяют шифровать и подписывать данные. Чтобы развивать такое направление в компании, пригодится бэкграунд в математике. Без опыта можно прийти в процессы администрирования средств защиты или операционной нагрузки вокруг ключевых носителей |

| Повышение осведомленности, или awareness | Здесь учат людей, как не стать жертвой кибератаки или социальной инженерии | Можно приходить без опыта, в последнее время область набирает популярность |

| Безопасность машинного обучения, ИИ | Направление, которое делает модели машинного обучения безопасными | Еще одна сфера, которая становится востребованнее: благодаря экспериментам по внедрению ИИ в разные сферы жизни, нужны и кадры для новых направлений. Порог входа средний, нужен опыт в ML |

Траектории развития сотрудника в кибербезопасности

| Реагирование на инциденты, или Security Operations Center, SOC | |

| Чем занимается | Такое подразделение в компании выявляет следы атак, реагирует на инциденты информационной безопасности |

| Нужен ли опыт | Порог входа невысокий: в сферу можно попасть на «первую линию» — анализ инцидентов. Там из большого потока событий вычленяют те, которые вероятнее всего — следствие атаки, — и инициируют расследования по ним |

| Тестирование на проникновение, или pentest, offensive | |

| Чем занимается | Подразделение сфокусировано на поиске слабых мест в ПО или процессах: специалисты имитируют действия хакеров и пытаются взломать системы, сайты и сервисы компании |

| Нужен ли опыт | В эту область можно попасть, наработав практический опыт взлома инфраструктуры, например, к этому готовят известные курсы от OffSec. Расскажу о них ниже |

| Комплаенс | |

| Чем занимается | Часто надзоpные органы или регуляторы вынуждают компании заниматься информационной безопасностью. Такие специалисты помогают фирме соответствовать требованиям, ведь разобраться в их количестве непросто |

| Нужен ли опыт | Легко войти с юридической базой или опытом работы с регуляторами. Бэкграунд в безопасности не то чтобы необходим, но желателен |

| Инфраструктурная безопасность | |

| Чем занимается | Большой блок, куда входит сетевая, облачная и серверная безопасность, а также безопасность интернета вещей |

| Нужен ли опыт | Достаточно легко попасть в администрирование средств защиты информации, в другие сферы без опыта войти сложнее |

| Безопасность приложений, или application security | |

| Чем занимается | Это безопасная разработка: специалисты помогают сделать приложения, которые компании разработали сами, как можно более защищенными от потенциальных злоумышленников |

| Нужен ли опыт | Лучше всего приходить с опытом разработчика, кандидатам с нуля вряд ли предложат работу: нужно знать специфику процессов разработки, хотя бы один-два языка программирования |

| Криптография | |

| Чем занимается | Отвечает за цифровые подписи и шифрование данных, пронизывая множество ИТ-процессов |

| Нужен ли опыт | В основном компаниям нужны специалисты для поддержания PKI, инфраструктуры публичных ключей, которые позволяют шифровать и подписывать данные. Чтобы развивать такое направление в компании, пригодится бэкграунд в математике. Без опыта можно прийти в процессы администрирования средств защиты или операционной нагрузки вокруг ключевых носителей |

| Повышение осведомленности, или awareness | |

| Чем занимается | Здесь учат людей, как не стать жертвой кибератаки или социальной инженерии |

| Нужен ли опыт | Можно приходить без опыта, в последнее время область набирает популярность |

| Безопасность машинного обучения, ИИ | |

| Чем занимается | Направление, которое делает модели машинного обучения безопасными |

| Нужен ли опыт | Еще одна сфера, которая становится востребованнее: благодаря экспериментам по внедрению ИИ в разные сферы жизни, нужны и кадры для новых направлений. Порог входа средний, нужен опыт в ML |

Это основные домены, но в зависимости от зрелости компании и ее специфики могут появиться и другие, например безопасность киберфизических систем для повышения защищенности имплантов.

Формат работы больше зависит от политики компании, чем от специфики сферы. Мне зачастую предлагали гибридный вариант, но можно работать и удаленно: кибербезопасность мало чем отличается от других ИТ-специальностей, разве что в реагировании на инциденты.

В любой момент систему могут атаковать, и в таком случае работать удаленно не получится. Для решения таких задач формируют tiger team. В нее входят эксперты из разных доменов, особенно тестирования на проникновение и реагирования на инциденты. У них должна быть возможность быстро прибыть в офис: порой счет идет на минуты.

Зарплаты. На «Хедхантере» почти 3500 вакансий со специализацией «специалист по информационной безопасности» . Зарплаты для кандидатов без опыта начинаются от 20 000—30 000 ₽, для кандидатов с опытом потолка нет: встречаются предложения в 500 000 ₽, иногда зарплату предлагают в валюте.

Востребована ли профессия

История кибербезопасности насчитывает 30—40 лет. В 1972 году появилась программа, напоминающая современные вирусы, в конце 1980-х — коммерческие антивирусы.

В девяностые и двухтысячные годы, когда интернет стал доступен широкому кругу пользователей, вопрос сохранности данных стал еще актуальнее. Пик пришелся на 2010-е. В 2017 году произошел инцидент с вирусом WannaCry — хакеры парализовали работу банков, больниц и компаний по всему миру, взломав серверы на базе Windows. После инцидента многие фирмы стали активнее расширять штат кибербезопасников, хотя тренд начался года за три до этого.

Когда я поступал в университет и начинал карьеру в ИТ в 2007 году, кибербезопасность была не на пике популярности. Скорее набирала обороты разработка, и она нравилась мне еще со школы.

К нынешнему времени индустрия изменилась. Сейчас специалисты по кибербезопасности востребованы, даже в дефиците. К примеру, по оценкам Positive Technologies, «дополнительная потребность российского рынка в ИБ-специалистах составляет от 7000 до 100 000 человек». Так как вузы и колледжи выпускают за год около 10 000 специалистов, «российскому рынку кибербезопасности нужен приток кадров как минимум в два раза больше».

Фирмы ищут сразу много сотрудников. Это обусловлено ростом ИТ-сферы в целом и появлением нового бизнеса в частности — и каждая компания хочет быть защищенной. К тому же ушли иностранные поставщики софта, обеспечивающие защиту систем, — поэтому приходится создавать альтернативы на российском рынке или передавать некоторые задачи людям. Значит, молодые специалисты могут смело входить в эту сферу.

В мире все жестче регулируют кибербезопасность. Защита инфраструктуры в соответствии со стандартами становится одним из основных требований.

Особой популярностью на рынке труда пользуются атакующие специалисты, или пентестеры. Они показывают компании, что ее система уязвима, находя реальные практики взлома и захвата инфраструктуры, подсказывают способы защиты. Сам я тоже успел поработать в этом направлении, но сейчас сосредоточен на стратегических вопросах.

Где учиться на специалиста по кибербезопасности

Профильного образования по кибербезопасности у меня нет. В 2007 году я поступил в Нижневартовский государственный университет на инженера-программиста. Немало предметов мне помогли в карьере, например бэкграунд в разработке и операционных системах невероятно полезен, чтобы разобраться, как устроен мир ПО, — а от этого понимания зависит стратегия защиты.

Знания непосредственно о кибербезопасности я приобретал на работе. Тогда у компаний и требования к кандидатам были ниже, учеба на месте оказывалась обычным делом, готовых безопасников было мало.

В найме я ни разу не сталкивался с тем, чтобы работодатель акцентировал внимание на определенном учебном заведении или факультете кандидата, набирая людей в подразделения кибербезопасности. Тем не менее я обратился к коллегам из отрасли с вопросом: где лучше учиться на безопасника. Большинство сошлись во мнении, что сильных кандидатов легче найти в МГУ, МФТИ, ФКН ВШЭ, МГТУ. Например, в МГТУ профильная программа так и называется — «Информационная безопасность». Подробнее можно узнать в подборке таких направлений.

Я считаю, что хорошее образование можно получить и в других вузах. К сожалению, общий подход на профильных специальностях сводится к тому, что студенты хорошо изучают базу инфобезопасности: методы защиты информации в целом, криптографию, аудиты, отраслевые стандарты и соответствие им. Вместе с тем недостаточно внимания уделяют фундаментальным основам ИТ и практической безопасности. На более инженерных направлениях объясняют, каким стеком пользуются современные компании, как работают оборудование и приложения на низком уровне, особенности протоколов и сетей.

Курсы, ориентированные на практику, заходят с другой стороны: там рассказывают, как реально действуют в тех или иных ситуациях лучшие команды кибербезопасности. В итоге хорошее техническое понимание современного ИТ-ландшафта, инженерных практик и подходов разработки даже важнее, чем хорошее понимание безопасности.

Недостаток практики могут компенсировать прикладные курсы:

- Программа по SOC от Центрального университета подойдет как для старта карьеры, так и для прокачки навыков.

- Курсы от Т-Образования — там есть программа «Информационная безопасность».

- Образовательный проект по кибербезопасности от Positive Technologies.

- Тренинги по инфобезу от Kaspersky.

В любом случае не жалейте времени на профессиональное развитие. Чтобы стать обычным безопасником, надо просто эффективно распределять восьмичасовой рабочий день. Чтобы стать специалистом высокого уровня, нужно постоянно и проактивно проходить курсы, знакомиться с актуальными трендами и технологиями. Бизнес идет огромными шагами, за ним очень быстро бежит ИТ, их догоняет безопасность.

Побыстрее применяйте знания в реальной жизни. В кибербезопасности для этого широкое поле — от специальных площадок с предустановленными уязвимостями, где надо выявить и взломать системы, заканчивая программами bug bounty от компаний по всему миру. В последнем случае чем критичнее обнаруженная уязвимость, тем больше заплатят: можно получить до нескольких миллионов рублей. Вот ресурсы, которые пригодятся молодым специалистам:

- HackTheBox и TryHackMe — платформы для практических тренировок по кибербезопасности с нуля и до бесконечности, где дают подготовленные серверы или целые системы под взлом.

- PortSwigger WebSecurity Academy — бесплатные тренинги по безопасности.

- OverTheWire — серия игр-задач по кибербезопасности.

- CTFtime — платформа для участия в соревнованиях по кибербезопасности Capture The Flag, где вы можете соревноваться с другими участниками и показать свои навыки.

- VulnHub — виртуальные машины с уязвимостями: эксплойты можно искать на ресурсах GitHub и Exploit Database.

- Международный киберполигон CyberPolygon от ИТ-компании BiZone.

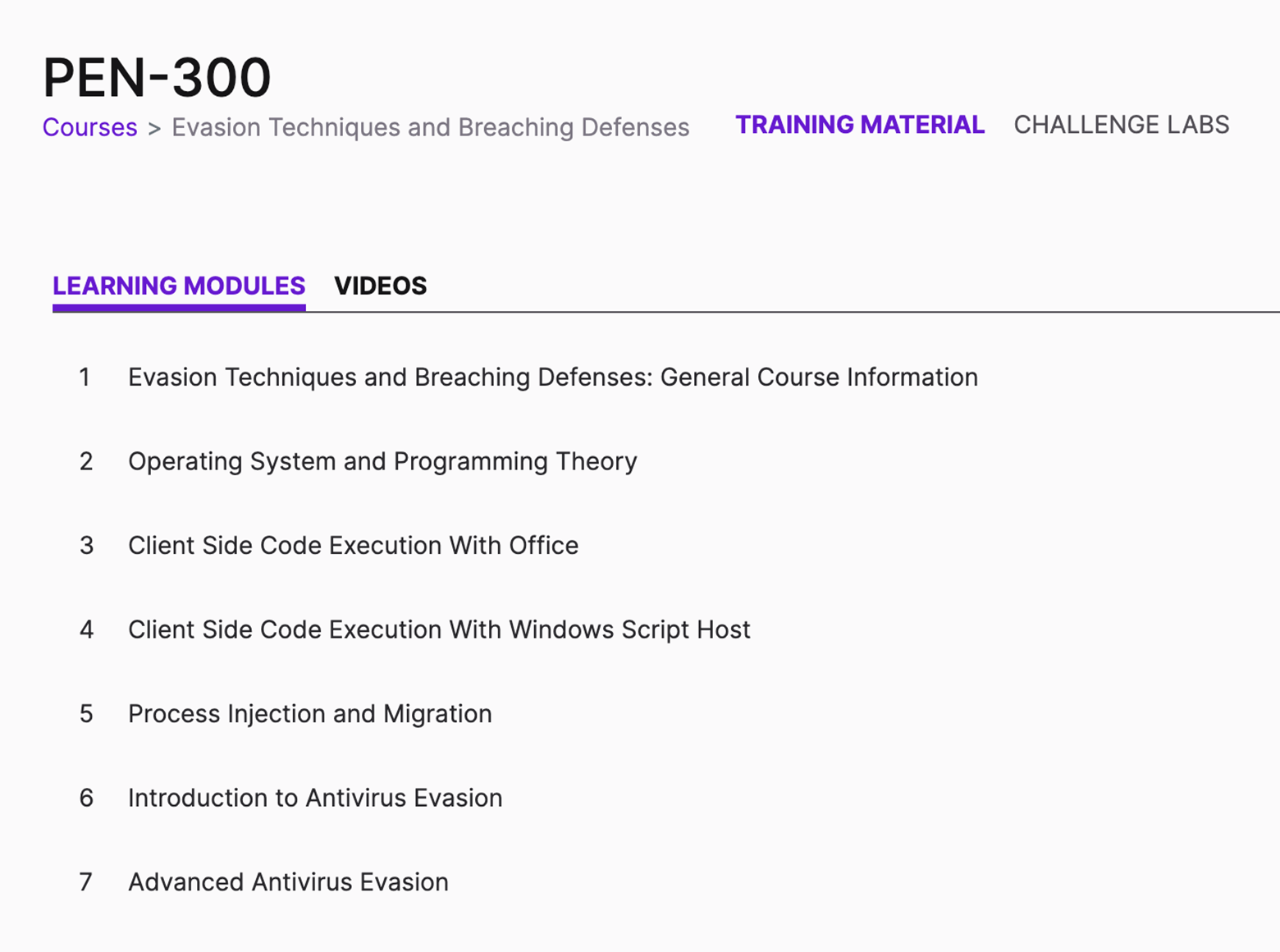

Если говорить про развитие именно в области атакующих безопасников, классикой считают курсы OffSeс. Для взлома инфраструктуры и развития атаки советую PEN-200 и PEN-300. Для низкоуровневой эксплуатации — EXP-301, EXP-312. Их особенность — максимум практики с самого старта. Уверен, на этих курсах не будет скучно — мне точно не было.

Еще я люблю курсы Otus. Программы по инфобезу я там не проходил, но в общей сложности прослушал 20 курсов от разработки до машинного обучения. Каждый раз был доволен грамотно составленной программой и подбором преподавателей. По-прежнему стараюсь тратить максимум времени на саморазвитие.

Думаю так: в 2024 году вполне реально получить место специалиста по кибербезопасности после курсов. У молодых безопасников есть вариант пойти на первую линию реагирования на инциденты или смежные направления, а дальше расти на рабочем месте. Дефицит кадров способствует тренду на развитие собственных специалистов с нуля.

Карьера в кибербезопасности

Универсального пути нет, поделюсь своим, тем более в сферу я попал без опыта. Постепенно я наращивал навыки: соглашался попробовать новую должность, проходил курсы, даже поработал за границей. Сейчас руковожу несколькими проектами по безопасности в Т-Банке.

Первая работа. Я начал путь в ИТ в 2007 году, когда учился на первом курсе. Устроился эникейщиком в компанию, торговавшую техникой: поддерживал парк компьютеров в актуальном состоянии, переустанавливал операционные системы, настраивал домен, чинил принтеры и сканеры. Представим такую ситуацию: фирма поставила 500 компьютеров и нужно на все устройства установить операционную систему — и я на трое суток пропадаю на работе.

Было нелегко совмещать учебу и полноценную занятость, зато на выпуске из вуза у меня было 4,5 года стажа. Он стал моим конкурентным преимуществом при устройстве на новую работу.

Как попал в кибербезопасность. В 2013 году я попал в филиал федерального банка в Нижневартовске на должность инженера-программиста. Тогда кандидаты уже активно пользовались «Хедхантером» — найти работу в сфере там можно и сейчас, еще хорошо работает прямой отклик на сайте работодателя. Добавил бы в список популярный в отрасли «Линкед-ин» и телеграм-каналы про ИБ.

Чтобы выбрать подходящий вариант, откликнулся больше чем на 50 вакансий. Получить оффер помогли опыт эникейщика и пачка грамот, благодарностей и грантов, накопленных в университете. В банке я занимался доступами, автоматизировал работу других сотрудников.

Спустя какое-то время я перешел в другой банк, где мне предложили должность специалиста по безопасности. Согласился на эту должность без опыта и знаний — просто потому что меня интересовала более высокая зарплата. На старте карьеры это типичная ситуация.

Там были задачи джуниор-уровня, пришлось учиться на месте. Я сразу погрузился в огромное количество нормативных документов: изучил 300 страниц политик, регламентов управления доступами и средств защиты информации, освоился в межсетевом экранировании — так называется проектирование разных сегментов сети, чтобы они не пересекались друг с другом и не было доступа из менее доверенного сегмента в более доверенный. Условно, с уличного общественного вайфая не должно быть доступа к ключевым системам компании.

Пожалуй, та должность стала хорошей заменой профильному образованию: погружение в ИБ получилось интенсивным и стремительным.

В конце концов в банке у меня в подчинении было с десяток ИТ-специалистов из разных городов, которых я курировал по части безопасности. Думаю, мой уровень тогда был мидл, даже мидл-плюс.

Фронт работ крутился вокруг согласования доступов, поддержки средств защиты информации, пилотирования новых средств защиты. Время от времени мы проводили аудиты на соответствие политикам безопасности: проверяли, соблюдают ли сотрудники требования и регламенты. Например, есть требование, что пароли сервисных учетных записей должны быть не короче 18 символов. Таких пунктов сотни и даже тысячи, их нужно мониторить, далеко не все легко автоматизировать.

Банк активно развивался, и в 2017 году там создали подразделение red team — команду, которая имитирует действия злоумышленников по атакам на инфраструктуру. Так я переквалифицировался в оффенсива, или атакующего, — и на этом этапе вырос до сениор-уровня.

Я искал слабые места в программном обеспечении, придумывал, как обойти защиту и доказать вероятность той или иной атаки. Проходило это так: я читал код разработанного приложения, моделировал обход контроля, формулируя гипотезу о способе атаки, затем проверял, удастся ли ее провести. Если она срабатывала, я приходил в команду, которая отвечает за уязвимую систему, и мы вместе анализировали, как предотвратить подобный взлом.

В общем случае проектирование атак устроено следующим образом: в офис приходит команда red team и первым делом собирает информацию о компании — какие есть сотрудники, процессы, сайты, беспроводные сети, как выглядят офисы. Как только появлялось общее представление о работе фирмы, мы начинали продумывать атаки в зависимости от полученных данных и возможных уязвимостей.

Допустим, если ты входишь в red team аэропорта, твоя задача — предотвращать случаи, когда злоумышленник получает доступ к системе бронирований или бортовой электронике. Проектируешь наихудшие сценарии и пытаешься понять, как этого добиться — подключиться к защищенным сегментам сети, подкупить сотрудника, взломать его домашний ноутбук и так далее. Если входишь в банк — задача защитить платежные шлюзы, системы, которые фактически отправляют деньги со счета на счет, и так далее.

В работе оффенсива мне пригодились знания по разработке из университета: чтение и понимание кода, понимание популярных языков и фреймворков.

Переезд за границу. В 2018 году я перешел в зарубежную компанию, занялся защитой промышленности, предложение было заманчивым. Поехал я без знания английского, потому что прежде учил немецкий. На собеседовании предупредил, что могу читать профильную литературу по-английски, но плохо говорю. Тогда это никого не смутило: сказался тренд на развитие безопасности после инцидента WannaCry, о котором упоминал выше.

Но пришлось экстренно учить язык: устроившись на новом месте, я записался на курсы. В итоге прилично прокачал уровень и к концу работы вполне свободно общался с коллегами и даже выступал на митапах.

Атакующим в зарубежной компании я проработал около года. Потом понял, что хочу жить и развиваться в России. Я приобрел большой опыт в методологической части и поработал с очень крутыми специалистами из Франции, Малайзии, США и Италии, которых хантили по всему миру.

Во время работы заметил различия между культурой безопасности в России и за границей. Например, зарубежные коллеги больше внимания уделяют теоретической части информационной безопасности, например, как должны быть устроены регламенты в компании, какие должны быть проверки и способы контроля, как они взаимосвязаны. В России ставка всегда была на практической реализации, то есть в среднестатистической фирме может не быть своих политик и регламентов, защита ПО происходит по факту.

Раньше я считал, что теория — это ненужная часть работы и излишняя бюрократия, но с приобретенным опытом понял, что это не так. Методология позволяет мыслить стратегически и выстраивать процессы в соответствии с международными стандартами, они с практикой идеально дополняют друг друга.

Переход в Т-Банк. В России я снова устроился в банк — просто выбрал лучшее предложение по зарплате и условиям. На этом месте занимался выстраиванием процессов безопасной разработки.

Через год снова сменил работу — и уже устроился в Т-Банк, на должность архитектора команды безопасности приложений, или application security. Меня привлекла сильная команда: я уже ранее знал уровень сотрудников корпорации и понял, что в этом месте смогу не только принести пользу компании, но и развиваться сам.

У меня достаточно богатый опыт, и я веду сразу несколько крупных проектов в разных доменах ИБ. Сейчас занимаюсь проработкой концепции zero trust, нулевого доверия. Это достаточно популярный паттерн в сфере: он предполагает, что внутри инфраструктуры компании может находиться злоумышленник. То есть мы боремся не с хакерами извне, а со злоумышленниками внутри системы.

Также с командами внутренней разработки я создаю замену для ушедших вендоров, развиваю процессы управления киберрисками — это большой, сложный и один из самых неоднозначных доменов в безопасности.

Плюсы и минусы профессии

Если у вас есть сомнения, идти в кибербезопасность или нет, взвесьте плюсы и минусы. Сначала о хорошем.

👍 Отрасль безопасности подходит любопытным людям, которые хотят развиваться — проводить исследования и прокачивать экспертизу можно постоянно. Безопасность пронизывает весь мир ИТ. В каждом направлении, будь то разработка, системное администрирование, работа с высоконагруженными системами или базами данных, есть слой, который связан с безопасностью.

Чтобы понять, как обеспечивать безопасность приложений, специалист может погрузиться в разработку, даже что-то спроектировать сам, чтобы понимать все процессы на глубоком уровне или же для собственного развития. Или можно перейти из другой сферы в безопасность, чтобы не застаиваться.

👍 Хорошие зарплаты — из-за огромного спроса на безопасников и нехватки квалифицированных кадров у специалистов, как правило, высокие зарплаты и выгодные условия труда.

👍 Возможность влиять на систему изнутри. Последнее и самое важное преимущество для меня — возможность находить слабые места компании и влиять на систему изнутри. Каждый раз я испытываю эйфорию, когда, как головоломку, нахожу способ обойти систему и взломать ее. Внутреннее удовлетворение от того, что сделал компанию более защищенной, не сравнить ни с чем.

А теперь минусы.

👎 Ненормированный рабочий день. Особенно у специалистов, участвующих в реагировании на инциденты. В любой день и в любое время может возникнуть необходимость включиться в рабочий процесс. У меня были случаи, когда в три часа ночи приходилось ехать в офис, чтобы отреагировать на инцидент.

От коллег по отрасли знаю, когда на рабочем месте приходится ночевать, задерживаться на несколько суток, потому что атака может длиться и неделю. Это условие фиксируют в описаниях вакансий и договорах с сотрудниками, компенсируют высокой зарплатой. Однако для меня материальная сторона не так важна, как азарт, когда я нахожусь в схватке со злоумышленником.

👎 Безопасников в компании никто не любит — к сожалению, это данность. Работа специалиста подразумевает выстраивание контроля и ограничений, новые меры безопасности усложняют жизнь других ИТ-сотрудников. Не всегда ИТ и ИБ находятся в синергии, порой бывает нелегко объяснить ценность того, что ты делаешь как специалист. Безопасников очень любят и ждут после инцидента, а пока ничего страшного не случилось, ограничения чаще мешают бизнесу. И найти баланс между крайностями непросто.

Что в итоге

Информационная безопасность — широкая сфера, куда можно войти и с опытом, и без в зависимости от направления. Например, в центр реагирования на инциденты входной порог невысокий — можно учиться на месте. Относительно просто погрузиться в awareness, или повышение осведомленности. В комплаенс попасть труднее — и прежде всего нужно разбираться в законах. Без опыта вряд ли возьмут в безопасную разработку — нужно уметь программировать.

У меня нет профильного образования в кибербезопасности, хотя в российских вузах предлагают такие программы. Коллеги отмечали МГТУ, НИУ ВШЭ и другие университеты.

На мой взгляд, на профильных специальностях студенты хорошо изучают методы защиты информации, криптографию, соответствия стандартам, но меньше внимания уделяют фундаментальным основам ИТ и практической безопасности. Тогда как хорошее техническое понимание современного ИТ-ландшафта может быть важнее, чем понимание безопасности. Поэтому залог успешной карьеры — постоянная учеба, тем более курсов в интернете много.

Главный совет — как можно скорее применять знания на практике: ИТ и бизнес меняются, и за ними поспевает кибербезопасность. Можно пробовать разное — сейчас на специалистов хороший спрос.

Новости из мира образования, советы по карьере и учебе, вдохновляющие истории — в нашем телеграм-канале: @t_obrazovanie